Расшифровка спецтехника: Как расшифровывается спецтехника? Значения аббревиатур и сокращений на сайте klmn.price-review.ru

Права на трактор и другую спецтехнику: категории и описания

Вождение специальной техники требует наличия водительских прав, подтверждающих умение водить такие агрегаты. Недавно были введены дополнительные категории водительских прав на внедорожный транспорт, категории водительских прав на управление трактором и другой спецтехникой не изменились.

О ВУ на вождение спецтехники

Вне зависимости от того, есть ли у вас ВУ на вождение автомобиля (в том числе прохождение курсов вождения), чтобы получить разрешение на управление спецтехникой, необходимо записаться на соответствующие курсы и сдавать экзамены.

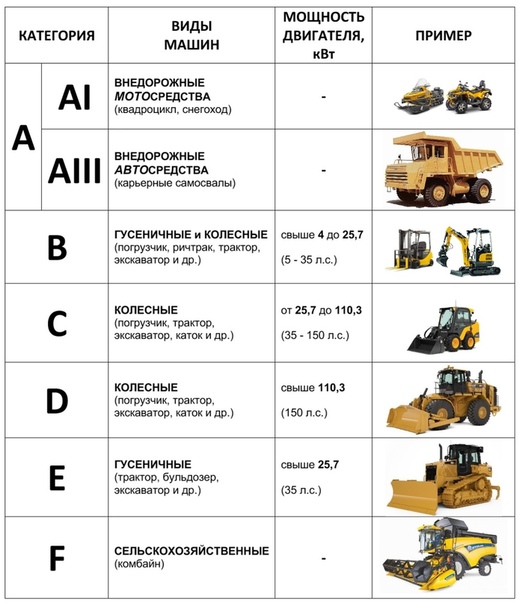

Ниже представлена таблица с описанием категорий тракторных прав в 2021 году. В колонках таблицы дана подробная расшифровка категорий прав тракториста-машиниста.

| Категория ВУ | Объекты управления | Возраст получения прав |

|---|---|---|

| Категория B | Разрешено управлять машиной на колесном и гусеничном ходу мощностью до 34 л/с. | с 17 лет |

| Категория C | Допускаются к вождению колесной машины мощностью 34-150 л/с. Погрузчики, тракторная техника типа Беларусь, МТ3 и др. | с 17 лет |

| Категория D | Вождение спецтехники на колесном ходу, мощность которой выше 150 л/с. Различная погрузочная спецтехника и тяжелые трактора. | с 17 лет |

| Категория E | Разрешается управлять техникой на гусеницах, мощность которой не превышает 33 л/с. Экскаваторы на гусеничном ходу, краны, установки для бурения, бульдозеры разных типов. | с 17 лет |

| Категория F | Допускается вождение машин сельскохозяйственного назначения, самоходного типа. Комбайны разной мощности. | с 17 лет |

Важно!

Водительское удостоверение на трактор имеет не только категорию, но я разряд, от которого зависит мощность управляемой машины и разрешение на определенные действия с ней. Разряд присваивают во время сдачи экзамена. Повысить разряд можно внеочередно, подав соответствующее заявление в место, где получали ВУ или во время их обмена. Обновляются права раз в 10 лет.

Разряд присваивают во время сдачи экзамена. Повысить разряд можно внеочередно, подав соответствующее заявление в место, где получали ВУ или во время их обмена. Обновляются права раз в 10 лет.

Ниже представлена таблица разрядов на спецтехнику, она указывается рядом со специальностью на левой (лицевой) стороне удостоверения на спецтехнику.

| Разряд | Описание |

|---|---|

| 2-й | Разрешается водить трактором, но только в присутствии опытного напарника. Имеется допуск к ремонту погрузочных и грузозахватных механизмов. |

| 3-й | Позволяет: ремонтировать машину, загружать и выгружать штабеля продукции, управлять аккумуляторной техникой грузозахватного типа. |

| 4-й | Умеет самостоятельно обслуживать спецтехнику, в том числе и ремонтировать ее. Допускается к вождению погрузчиками и механизмами мощностью до 100 л/с. |

| 5-й | Можно управлять тракторами, скреперами, бульдозерами и другой спецтехникой мощностью выше 100 л/с. |

| 6-й | Такой разряд выдается машинистам, управляющим трактором как бульдозером или экскаватором, при мощности выше 200 л/с. |

| 7-й | Встречается очень редко, требуется тем машинистам, которые работают на специальной горнодобывающей технике. |

Материалы текущего раздела

Дата обновления: 6 октября 2020 г.

Маркировка экскаваторов и погрузчиков Doosan, расшифровка обозначения спецтехники

Наша компания является официальным представителем южнокорейской фирмы Doosan и специализируется на техническом обслуживании дорожно-строительной техники Дусан в Красноярске.

Модельный ряд техники Doosan достаточно велик и насчитывает огромное количество гусеничных или колесных экскаваторов, колесных погрузчиков и других видов спецтехники.

Каждая техника имеет свой собственный индекс который состоит их букв и цифр. Моделей спецтехники достаточно много, а индексов соответственно еще больше.

Моделей спецтехники достаточно много, а индексов соответственно еще больше.

Поэтому для примера рассмотрим гусеничный экскаватор Solar 340 LC-V и поясним как расшифровываются те или иные маркировки компании Doosan.

В индексе на первом месте стоит буквенная аббревиатура слово — это и есть название машин (серия, модельный ряд).

Самые распространенные серии техники Doosan

- У погрузчиков это DL (Doosan Loader) или Mega;

- У экскаваторов соответственно Solar или DX (Doosan Excavator).

Все дело в том, есть производители к числу которых и относится компании Doosan в слове «

Серия спецтехники Solar является ранней версией и отличаются от новой серии экскаваторов — DX.

На втором месте (после буквенной аббревиатуре) находится цифровое обозначение техники.

Зачастую в качестве числа обозначается примерная масса спецтехники, приведена в центнерах.

На данном примере выступает: экскаватор Solar 340 LC-V массой в 339 ц. Следующие буквы характеризуют тип ходовой тележки: LC (Long Carriage).

Вариантов обозначения спецтехники большое множество, где они могут относиться и к типу рукояти, стрелы, кабины и т.д.

Наиболее распространенными обозначениями является

- SC — Standard Carriage (стандартная тележка)

- LC — Long Carriage (удлиненная тележка)

- LCR — Long Carriage and low turn Radius (удлиненная тележка, малый радиус поворота башни)

- NLC — Narrow Long Carriage (узкая удлиненная тележка)

- NC — Narrow Carriage (узкая тележка)

- LL — Log Loader (экскаватор с грейфером и приподнятой кабиной — лесопогрузчик)

Наконец последний символ — это номерная модификация модели, которая обозначается римской цифрой. Чем выше данный номер тем соответственно содержит больше усовершенствований та или другая модель.

За десятилетний период гусеничный экскаватор Solar 340 LC-V подвергался доработке целых пять раз.

Но когда маркировка модели содержала букву «A» имелось в виду, что экскаватор был оборудован другим двигателем современного топливного стандарта — Tier III.

Модели спецтехники которые маркировались как «LCA», выпускались специально только для России и оснащались предыдущими моделями двигателей.

Маркировка фронтальных погрузчиков

и колесных экскаваторов

Маркировка аналогичная с экскаваторами компании Doosan. Но с некоторыми исключениями.

- Колесные экскаваторы Doosan не выпускались с разным типом тележек поэтому всегда на месте обозначения ставится буква W (wheel, что означает колесо).

- У фронтальных погрузчиков Doosan цифры в индексах не имеют отношения к массе. Они обозначают, что модель отличается характеристикой двигателя.

Например: на погрузчике DL 400 установлен двигатель Cummins QSL9, а на погрузчике DL 420, при такой же массе, габаритных размерах и грузоподъемности — оборудован двигателем марки Cummins QSM11, который обладает более повышенной мощностью и низким крутящим моментом со сниженным уровнем выбросов и с более экономичным расходом топлива.

Надеемся, что данная информация поможет упростить процедуру подбора нужной Вам спецтехники. Если у Вас остаются какие либо сомнения, то можете прочитать статью о выборе и покупки экскаватора.

Но, если Вы все равно затрудняетесь с выбором спецтехники, можете обратится в нашу компанию. Наши специалисты всегда проконсультируют Вас по любым вопросам, а также помогут подобрать наиболее подходящий вариант покупки спецтехники Doosan.

Мы так же занимаемся техническим обслуживанием спецтехники Doosan в Красноярске.

Словарь терминов автокранов и расшифровка

Практически во всех направлениях промышленности на различных этапах, как созидательной, так и разрушительной деятельности возникает необходимость подъема, опускания и перемещения самых разнообразных грузов. Оптимальным вариантом для решения этих задач является аренда автокрана.

Чтобы правильно оформить заказ, необходимо хорошо разбираться в значении характеристик, которые указываются в описании изделий.

Среди профессионалов приняты такие формулировки

Автокран — приспособленное для поднятия грузов, самоходное устройство на колесном ходу. Имеет стандартное, адаптированное для дорожной сети шасси шоссейного или внедорожного типа.

Стрела — продольная конструкция, предназначенная для прохода тросов, на которых крепится крюк. Имеет складную и раздвижную конфигурацию.

Аутригеры — расположенная на раме выдвижная система опор. Предназначена для придания крану устойчивости путем принятия на себя нагрузки с колес.

Грузоподъемность — максимальный вес, который может поднять автокран при минимальном наклоне стрелы.

База опор — расстояние между вертикальными фрагментами аутригеров.

Высота подъема — максимальное расстояние от уровня грунта то крюка, поднятого в предельно верхнее положение.

Рассчитывается для соотношений груз/вынос.

Рассчитывается для соотношений груз/вынос.Вылет стрелы — дистанция между ее основанием и конечным звеном. Определяется с коньком или без него.

Грузовой момент — соотношение между весом груза, вылетом стрелы и ее наклоном относительно вертикали. Показатель рассчитывается по таблице, которая прилагается к оборудованию (проверяется практически, опытным путем).

Глубина опускания — уровень ниже строительной площадки, на который может опуститься крюк на тросах. Термин используется при планировании монтажа фундаментов и трубопроводов.

Гусек — удлинитель решетчатой конфигурации, жестко закрепляемый на конце штатной стрелы крана. Предназначен для увеличения высоты подъема груза или расширения сферы действия техники по горизонтали.

Минимальный радиус разворота — половина диаметра окружности, которую способна описать техника в полностью вывернутым рулем. Является показателем маневренности автокрана.

Колесная формула — соотношение колес и ведущих мостов.

Указывает на тип шасси (шоссейное, внедорожное), степень проходимости и область применения крана.

Указывает на тип шасси (шоссейное, внедорожное), степень проходимости и область применения крана.Противовес — плиты, устанавливаемые в кормовой части шасси для компенсации опрокидывающей нагрузки, возникающей при поднятии груза наклоненной стрелой.

Транспортная скорость — максимально возможная скорость передвижения крана в транспортном состоянии по дорогам высокой или низкой проходимости.

Если у вас возникают затруднения с выбором крана для аренды, свяжитесь с нашими менеджерами. Мы имеет длительный опыт работы в этой сфере и подберем вам лучший вариант для выполнения любой задачи.

| Модель | Базовое шасси | Характеристики подъемника и корзины | ||||||

|---|---|---|---|---|---|---|---|---|

| Количество колен / количество выдвижных секций стрелы | Максимальная рабочая высота подъема, м | Тип подъемника | Угол поворота, град. | |||||

| Автогидроподъемник телескопический 2784SE на шасси КАМАЗ-43118 | КАМАЗ-43118 6х6 | 28,5 | телескопический | 360 | ||||

| Автогидроподъемник рычажно-телескопический 2784SE на шасси КАМАЗ-43118 | КАМАЗ-43118 6х6 | 28,0 | Комбинированный рычажно-телескопический | 360 | ||||

| Автогидроподъёмник рычажно-телескопический 5784PV на шасси КАМАЗ-53605 | КАМАЗ-53605 4х2 | 24 | Комбинированный рычажно-телескопический | 360 | ||||

| Автогидроподъемник телескопический 36-5К | КАМАЗ-43118 6х6 | 36 | 360 | |||||

| Подъёмник автомобильный мод.5908НА на шасси КАМАЗ-43253 | КАМАЗ-43253 4х2 | 3 | 22 | коленчатый | 360 | |||

| Подъёмник автомобильный мод.5908НА на шасси КАМАЗ-43253 | КАМАЗ-43253 4х2 | 2 | 22 | коленчатый | 360 | |||

Подъёмник автомобильный мод. 5908JA на шасси КАМАЗ-43502 5908JA на шасси КАМАЗ-43502 | КАМАЗ-43502 4х4 | 3 | 22 | коленчатый | 360 | |||

| Подъёмник автомобильный мод.5908JA на шасси КАМАЗ-43502 | КАМАЗ-43502 4х4 | 2 | 22 | коленчатый | 360 | |||

| Подъёмник автомобильный мод. 5908BR на шасси КАМАЗ-5350 | КАМАЗ-5350 6х6 | 3 | 28 | коленчатый | 360 | |||

| Подъёмник автомобильный мод.5908АЕ на шасси КАМАЗ-65115 | KAMAЗ-65115 6х4 | 3 | 28 | коленчатый | 360 | |||

| Подъёмник автомобильный мод. 5908НА на шасси КАМАЗ-43253 | KAMAЗ-43253 4х2 | 3 | 28 | коленчатый | 360 | |||

| Подъёмник автомобильный мод. 5908НВ на шасси КАМАЗ-43253 | KAMAЗ-43253 4х2 | 6 | 28 | телескопический с лебедкой и бортовой платформой | ±180 | |||

Подъёмник автомобильный мод. 5908BR на шасси КАМАЗ-5350 5908BR на шасси КАМАЗ-5350 | KAMAЗ-5350 6х6 | 6 | 28 | телескопический с лебедкой и бортовой платформой | ±180 | |||

| Подъёмник автомобильный мод. 5908АE на шасси КАМАЗ-65115 | KAMAЗ-65115 6х4 | 6 | 28 | телескопический с лебедкой и бортовой платформой | ±180 | |||

| Подъёмник автомобильный мод. 5908JB на шасси КАМАЗ-43502 | KAMAЗ-43502 4х4 | 6 | 28 | телескопический с лебедкой и бортовой платформой | ±180 | |||

| Подъёмник автомобильный мод. 5908BU на шасси КАМАЗ-43118 | KAMAЗ-43118 6х6 | 6 | 28 | телескопический с лебедкой и бортовой платформой | ±180 | |||

| Подъёмник автомобильный мод. 5908JB на шасси КАМАЗ-43502 | KAMAЗ-43502 4х4 | 5 | 22 | телескопический с лебедкой и бортовой платформой | ±180 | |||

| Автогидроподъемник телескопический T328 с лебедкой на шасси КАМАЗ-43118 | КАМАЗ-43118 6х6 | 28,0 (режим АГП), 26,0 (режим крана) | Телескопическая стрела с люлькой и с лебедкой | 360 | ||||

| Автогидроподъемник телескопический с гуськом TJ35 на шасси КАМАЗ-43118 | КАМАЗ-43118 6х6 | 35 | Телескопическая стрела с гуськом и с люлькой | 700 | ||||

| Автогидроподъёмник телескопический с гуськом TJ51 на шасси КАМАЗ-6520 | КАМАЗ-6520 6х4 | 50 | Телескопическая стрела с гуськом и с люлькой | 360 | ||||

| Автогидроподъемник телескопический T328 на шасси КАМАЗ-43502 | КАМАЗ-43502 4х4 | 28,0 | Телескопическая стрела с люлькой | 360 | ||||

| Автогидроподъемник телескопический с гуськом TJJ54 на шасси КАМАЗ-65201 | КАМАЗ-65201 8х4 | 54,0 | Телескопическая стрела с люлькой и гуськом | 360 | ||||

| Автогидроподъемник комбинированный телескопический с гуськом DAJ337 на шасси КАМАЗ-43118 | КАМАЗ-43118 6х6 | 37,0 | Телескопическая стрела с гуськом и люлькой | 360 | ||||

| Автогидроподъемник комбинированный телескопический с гуськом DAJ332 на шасси КАМАЗ-43118 | КАМАЗ-43118 6х6 | 32,0 | Телескопическая стрела с гуськом и люлькой | 360 | ||||

| Автогидроподъемник комбинированный телескопический DAJ332 на шасси КАМАЗ-43502 | КАМАЗ-43502 4х4 | 32 | Коленная телескопическая стрела с люлькой и гуськом | 360 | ||||

| Автогидроподъемник комбинированный телескопический DA328 на шасси КАМАЗ-43253 | КАМАЗ-43253 4х2 | 28,0 | Комбинированная телескопическая стрела с люлькой | 360 | ||||

| Автогидроподъемник комбинированный телескопический DA324 на шасси КАМАЗ-43253 | КАМАЗ-43253 4х2 | 22,0/24,0 | Комбинированная телескопическая стрела с люлькой | 360 | ||||

| Автогидроподъемник комбинированный телескопический DA320 на шасси КАМАЗ-43253 | КАМАЗ-43253 4х2 | 20 | Комбинированная телескопическая стрела с люлькой | 360 | ||||

| Автогидроподъемник комбинированный телескопический DA320 на шасси КАМАЗ-43502 | КАМАЗ-43502 4х4 | 20 | Комбинированная телескопическая стрела с люлькой | 360 | ||||

| Автогидроподъемник комбинированный телескопический DA328 на шасси КАМАЗ-4308 | КАМАЗ-4308 4х2 | 28,0 | Комбинированная телескопическая стрела с люлькой | 360 | ||||

| Автогидроподъемник комбинированный телескопический DA324 на шасси КАМАЗ-4308 | КАМАЗ-4308 4х2 | 22,0/24,0 | Комбинированная телескопическая стрела с люлькой | 360 | ||||

| Автогидроподъемник комбинированный телескопический DA320 на шасси КАМАЗ-4308 | КАМАЗ-4308 4х2 | 20 | Комбинированная телескопическая стрела с люлькой | 360 | ||||

Автогидроподъемник ПСС-121. 28 на шасси 43253 28 на шасси 43253 | КАМАЗ-43253 4х2 | 3 | 28 | коленчатый | 360 | |||

| Автогидроподъемник ПСС-131.22Э на шасси 43502 | КАМАЗ-43502 4х4 | 5 | 22 | телескопический | не ограничен | |||

| Автогидроподъемник ПСС-131.22Э на шасси 43253 | КАМАЗ-43253 4х2 | 5 | 22 | Телескопический | не ограничен | |||

| Автогидроподъемник ПСС-141.29Э на шасси 43253 | КАМАЗ-43253 4х2 | 3 | 29 | телескопический с гуськом | не ограничен | |||

| Автогидроподъемник ПСС-141.29Э на шасси 5350 | КАМАЗ-5350 6×6 | 3 | 29 | телескопический с гуськом | не ограничен | |||

| Автогидроподъемник ПСС-131.18Э на шасси 43253 | КАМАЗ-43253 4х2 | 3 | 18 | телескопический | не ограничен | |||

| Автогидроподъемник 658638-050-00 Palfinger P240A | КАМАЗ-43501 4х4 | 23,2 | 370 | |||||

| Модель | Базовое шасси | Крановая установка | Габаритные размеры, мм | |||||

| Грузоподъёмность максимальная, т/вылет, м | Длина стрелы, м | Максимальный грузовой момент, т·м | Длина, мм | Ширина, мм | Высота, мм | |||

| Автомобильный кран КС-35719-7-02 ГБО | КАМАЗ-43118 6х6 | 16/3,6 | 8,0-19,0 | 60,0 | 10100 | 2550 | 3740 | |

| Автомобильный кран КС-45717К-3-58 | КАМАЗ-43118 6х6 | 25/3,2 | 24,0 | 85,0 | 11700 | 2550 | 4000 | |

| Автомобильный кран КС-45717К-3-54 | КАМАЗ-43118 6х6 | 25/3,2 | 21,0 | 85,0 | 11000 | 2550 | 3980 | |

| Автомобильный кран KC-55713-5К-1 ГБО | КАМАЗ-43118 6х6 | 25/3,4 | 9,0-21,0 | 85,0 | 11300 | 2550 | 3930 | |

| Автомобильный кран КС-55713-1К-1 ГБО | КАМАЗ-65115 6х4 | 25/3,4 | 21,0 | 85,0 | 11200 | 2500 | 3760 | |

| Автомобильный кран КС-55721-1В | KAMAЗ-6540 8×4 | 10,4-33,2 | 112 | 12000 | 2550 | 3600 | ||

| Автомобильный кран КС-55721-5В | КАМАЗ-63501 8х8 | 10,4-33,2 | 112 | 12000 | 2550 | 3850 | ||

| Автомобильный кран КС-55717К-1 | КАМАЗ-6540 8х4 | 32/3,2 | 10,0-31,0 | 103 | 11930 | 2550 | 3980 | |

| Автомобильный кран КС-45717К-3Р AIR | КАМАЗ-43118 6х6 | 25/3 | 10,0-31,0 | 85 | 11930 | 2550 | 3980 | |

| Автомобильный кран КС-65740-8 | КАМАЗ-65201 8х4 | 40/2,8 | 10,3-37,8 | 120 | 12000 | 2550 | 4000 | |

| Автомобильный кран КС-65740-7 | КАМАЗ-63501 8х8 | 40/3,0 | 10,1-30,3 | 120 | 11800 | 2550 | 4000 | |

| Автомобильный кран КС-65740-6 | КАМАЗ-6540 8х4 | 40/3,0 | 10,1-30,3 | 120 | 11800 | 2550 | 4000 | |

| Автомобильный кран КС-55744 | КАМАЗ-53605 4х2 | 25/2,5 | 8,3-21,0 | 80 | 9000 | 2550 | 3850 | |

| Автомобильный кран КС-55735-7 | КАМАЗ-63501 8х8 | 35/3,0 | 10,1-30,3 | 105 | 11800 | 2550 | 4000 | |

| Автомобильный кран КС-55735-6 | КАМАЗ-6540 8х4 | 35/3,0 | 10,1-30,3 | 105 | 8100 | 2550 | 4000 | |

| Автомобильный кран КС-45717К-3Р | КАМАЗ-43118 6х6 | 25/1,9 | 9,9-30,7 | 85 | 11945 | 2550 | 3980 | |

| Автомобильный кран КС-45717К-3 | КАМАЗ-43118 6х6 | 25/2,0 | 9,0-21,0 | 80 | 11000 | 2550 | 3980 | |

| Автомобильный кран КС-45717К-1Р | КАМАЗ-65115 6х4 | 25/1,9 | 9,9-30,7 | 85 | 12000 | 2550 | 3936 | |

| Автомобильный кран КС-35714К-3 | КАМАЗ-53605 4х2 | 16/1,9 | 8,0-18,0 | 48 | 10000 | 2550 | 3990 | |

| Автомобильный кран КС-45717К-1 | КАМАЗ-65115 6х4 | 25/2,0 | 9,0-21,0 | 80 | 11000 | 2550 | 3900 | |

| Автомобильный кран КС-35714К-2-10 | КАМАЗ-43118 6х6 | 16/1,9 | 8,9-23,0 | 73 | 10800 | 2500 | 3830 | |

| Автомобильный кран КС-35714К-2 | КАМАЗ-43118 6х6 | 16/1,9 | 8,0-18,0 | 48 | 10000 | 2500 | 3840 | |

| Автокран КС-55713-5Л-1 серии NEO | КАМАЗ-43118 6х6 | 25/2 | 9,7-23,7 | 86 | 12000 | 2550 | 3980 | |

| Автокран КС-55713-1Л-1 серии NEO | КАМАЗ-65115 6х4 | 25/2 | 9,7-23,7 | 85 | 12000 | 2550 | 3800 | |

| Автомобильный кран КС-55715-4 | КАМАЗ-65222 6х6 | 10,45-40,0 | 105 | 11860 | 2550 | 4000 | ||

| Автомобильный кран КС-55729-5В-3 | КАМАЗ-43118 6х6 | 9,7-31,0 | 102,4 | 11980 | 2550 | 3970 | ||

| Автомобильный кран КС-55729-1В-3 | КАМАЗ-65115 6х4 | 9,7-31,0 | 102,4 | 11980 | 2550 | 3800 | ||

| Автомобильный кран КС-55713-5В-4 | КАМАЗ-43118 6х6 | 9,7-31,0 | 85 | 11980 | 2550 | 3970 | ||

| Автомобильный кран КС-55731-4 | KAMAЗ-65222 6х6 | 25/4,0 | 10,45-40,0 | 100 | ||||

| Подъёмник-кран стреловой ПКС-55713-4К-4В | КАМАЗ-65111 6х6 | 25/2,5 | 10,1-32,5 | 85 | 12000 | 2500 | 3950 | |

| Автомобильный кран KC-55713-1В-4 | КАМАЗ-65115 6х4 | 25/3,4 | 9,7-31,0 | 85 | 11980 | 2500 | 3780 | |

| Автомобильный кран KC-55713-5Л | КАМАЗ-43118 6х6 | 25/3,4 | 9,7-23,7 | 85 | 12000 | 2550 | 3980 | |

| Автомобильный кран КС-55715-1 | КАМАЗ-6540 8х4 | 32/3,5 | 10,45-40 | 105 | 11860 | 2550 | 3900 | |

| Автомобильный кран KC-55731-1 | КАМАЗ-6540 8х4 | 25/4 | 10,45-40 | 100 | 12000 | 2550 | 3900 | |

| Автомобильный кран ПКС-55713-5К-4В | KAMAZ-43118 6Х6 | 25/2,5 | 32,5 | 85 | 12000 | 2500 | 3970 | |

| Автомобильный кран ПКС-55713-5К-3 | КАМАЗ-43118 6х6 | 25/3,2 | 9,5-28 | 80 | 11995 | 2500 | 3980 | |

| Автомобильный кран ПКС-55713-1К-3 | КАМАЗ-65115 6х4 | 25/3,2 | 9,5-28 | 80 | 12000 | 2500 | 3830 | |

| Автомобильный кран KC-65719-5К | КАМАЗ-65222 6х6 | 40/3,0 | 10,6-34 | 120 | 11970 | 2550 | 3950 | |

| Автомобильный кран KC-65719-5K-2 | КАМАЗ-65222 6х6 | 40/3,0 | 10,2-24 | 130 | 11980 | 2550 | 4000 | |

| Автомобильный кран KC-65719-3К-1 | КАМАЗ-63501 8х8 | 40/3,0 | 10,4-31 | 120 | 11960 | 2500 | 4000 | |

| Автомобильный кран KC-65719-1К | КАМАЗ-6540 8×4 | 40/3,0 | 10,6-34 | 120 | 12000 | 2500 | 3670 | |

| Автомобильный кран KC-65719-1К-1 | КАМАЗ-6540 8×4 | 40/3,0 | 10,4-31 | 120 | 11970 | 2500 | 3890 | |

| Автомобильный кран KC-55713-5К-4 | КАМАЗ-43118 6х6 | 25/3,4 | 9,7-31 | 85 | 11960 | 2500 | 4000 | |

| Автомобильный кран KC-55713-5К-3 | КАМАЗ-43118 6х6 | 25/3,2 | 9,5-28 | 80 | 11800 | 2500 | 3980 | |

| Автомобильный кран KC-55713-5К-1 | КАМАЗ-43118 6х6 | 25/3,2 | 9-21 | 80 | 11000 | 2550 | 3900 | |

| Автомобильный кран KC-55713-5К-2 | КАМАЗ-43118 6х6 | 25/3,2 | 10-24 | 80 | 12000 | 2500 | 3930 | |

| Автомобильный кран KC-55713-1К-4 | КАМАЗ-65115 6х4 | 25/3,4 | 9,7-31 | 85 | 11960 | 2500 | 3870 | |

| Автомобильный кран KC-55713-1К-3 | КАМАЗ-65115 6х4 | 25/3,2 | 9,5-28 | 80 | 11800 | 2500 | 3830 | |

| Автомобильный кран KC-55713-1К-2 | КАМАЗ-65115 6х4 | 25/3,2 | 10-24 | 80 | 12000 | 2500 | 3710 | |

| Автомобильный кран KC-55713-1К-1 | КАМАЗ-65115 6х4 | 25/3,2 | 9-21 | 80 | 11060 | 2500 | 3690 | |

| Автомобильный кран KC-35719-8А | КАМАЗ-53605 4х2 | 16/3,2 | 8-18 | 51,2 | 10000 | 2500 | 3720 | |

| Автомобильный кран KC-35719-7-02 | КАМАЗ-43118 6х6 | 16/3,2 | 8-18 | 51,2 | 10000 | 2500 | 3900 | |

| Автомобильный кран KC-35719-1-02 | КАМАЗ-43253 4х2 | 16/3,2 | 8-18 | 51,2 | 10000 | 2500 | 3850 | |

| Автомобильный кран KC-75721-1 | КАМАЗ-7330 10х4 | 70/3,2 | 11,7-42 | 231 | 14730 | 2500 | 3980 | |

| Автомобильный кран KC-65715-1 | КАМАЗ-65201 8х4 | 50/3,2 | 10,4-40,0 | 170 | 12000 | 2550 | 3920 | |

| Автомобильный кран KC-65713-5 | КАМАЗ-6560 8х8 | 50/3,2 | 11,5-34,1 | 160 | 14220 | 2500 | 3990 | |

| Автомобильный кран KC-65713-1 | КАМАЗ-65201 8х4 | 50/3,2 | 11,5-34,1 | 160 | 13900 | 2500 | 3980 | |

| Автомобильный кран KC-55729-5В | КАМАЗ-63501 8х8 | 32/3,0 | 9,6-30,2 | 98 | 11900 | 2500 | 3950 | |

| Автомобильный кран KC-55729-1В | КАМАЗ-6540 8×4 | 32/3,0 | 9,6-30,2 | 98 | 12000 | 2500 | 3950 | |

| Автомобильный кран KC-55713-5В | КАМАЗ-43118 6х6 | 25/3,2 | 9,5-28 | 80 | 11800 | 2500 | 3900 | |

| Автомобильный кран KC-55713-5 | КАМАЗ-43118 6х6 | 25/3,2 | 9,7-21,7 | 80 | 12000 | 2500 | 3823 | |

| Автомобильный кран KC-55713-4В | КАМАЗ-65111 6х6 | 25/3,2 | 9,5-28 | 80 | 11800 | 2500 | 3860 | |

| Автомобильный кран KC-55713-4 | КАМАЗ-65111 6х6 | 25/3,2 | 9,7-21,7 | 80 | 12000 | 2500 | 3700 | |

| Автомобильный кран KC-55713-1В | КАМАЗ-65115 6х4 | 25/3,2 | 9,5-28 | 80 | 11800 | 2500 | 3860 | |

| Автомобильный кран KC-55713-1 | КАМАЗ-65115 6х4 | 25/3,2 | 9,7-21,7 | 80 | 12000 | 2500 | 3600 | |

| Модель | Базовое шасси | Кузов | Габаритные размеры, мм | |||||

| Вместимость кузова, м3 | Грузоподъемность опрокидывателя, кг | Масса загружаемых отходов до, кг | Длина, мм | Ширина, мм | Высота, мм | |||

Мусоровоз с задней загрузкой МСТ K32. 01 01 | КАМАЗ-65115 6х4 | 19 | 550 | 8497 | 9232 | 2550 | 3175 | |

| Мусоровоз с задней загрузкой МК-4547-Г8 | КАМАЗ-65115 6х4 | 16/18 | 700 | 10535 | 9400/9720 | 2500 | 3810 | |

| Мусоровоз с задней загрузкой КО-440ВГ | КАМАЗ-65115 6х4 | 16/19 | 800 | 8850 | 2550 | 3600 | ||

| Мусоровоз с задней загрузкой МК-4545-Г6 | КАМАЗ-53605 4х2 | 18 | 700 | 6555 | 8580 | 2500 | 3700 | |

| Мусоровоз с задней загрузкой МСТ-16ПН | КАМАЗ-53605 4х2 | 16 | 6440 | 8610 | 2550 | 3470 | ||

| Мусоровоз с задней загрузкой MCT K23.01 | КАМАЗ-53605 4х2 | 16 | 6241 | 8263 | 2500 | 3311 | ||

Мусоровоз с боковой загрузкой МСТ К23. 02 02 | КАМАЗ-53605 4х2 | 12 | 5515 | 7268 | 2550 | 3603 | ||

| Мусоровоз с боковой загрузкой МК-4552-Г8 | КАМАЗ-65115 6х4 | 22 | 11925 | 8285 | 2550 | 3700 | ||

| Мусоровоз с боковой загрузкой КО-440-8Г | КАМАЗ-65115 6х4 | 18 | 11150 | 8500 | 2550 | 3900 | ||

| Мусоровоз с боковой загрузкой МК-4452-Г6 | КАМАЗ-53605 4х2 | 18 | 7805 | 8360 | 2550 | 3500 | ||

| Мусоровоз FAUN ROTOPRESS RP 516 | КАМАЗ-5325 4х2 | 16 | ||||||

| Мусоровоз с задней загрузкой МКЗ 7017-К2 | КАМАЗ-5325 4х2 | 15,8 | 7958 | 3050 | ||||

| Мусоровоз с задней загрузкой КО-440В2 | КАМАЗ-5325 4х2 | 17+2 | 6385 | 8300 | 2550 | 3650 | ||

| Мусоровоз с задней загрузкой КО-440К20 | 65115 6х4 | 20+2 | 10925 | 9440 | 2550 | 3600 | ||

| Мусоровоз с боковой загрузкой КО-440-4К1 | КАМАЗ-43253 4х2 | 11 | 6875 | 7250 | 2550 | 3800 | ||

| Бункеровоз КО-440А1 | КАМАЗ-43253 4х2 | 8 | 7275 | 6900 | 2550 | 3320 | ||

| Мусоровоз с боковой загрузкой КО-449-19 | КАМАЗ-43253 4х2 | 15,5 | 6410 | 6900 | 2550 | 3800 | ||

| Мусоровоз с боковой загрузкой КО-449-05 | КАМАЗ-53605 4х2 | 18,5 | 9320 | 7800 | 2500 | 3830 | ||

| Мусоровоз с боковой загрузкой КО-449-02 | КАМАЗ-65115 6х4 | 22 | 10440 | 8680 | 2550 | 3830 | ||

| Мусоровоз с задней загрузкой КО-440В1 | КАМАЗ-65115 6х4 | 22+2/18+2 | 8520 | 9200 | 2550 | 3750 | ||

| Мусоровоз с задней загрузкой КО-440В | КАМАЗ-53605 4х2 | 19+2/16+2 | 6695 | 8500 | 2550 | 3850 | ||

| Мусоровоз с боковой загрузкой КО-440-6 | КАМАЗ-65111 6х6 | 22 | 10530 | 8700 | 2550 | 3800 | ||

| Мусоровоз с задней загрузкой КО-427-80 | КАМАЗ-65115 6х4 | 20 | 11770 | 9500 | 2550 | 3800 | ||

| Мусоровоз с задней загрузкой КО-427-52 | КАМАЗ-53605 4х2 | 16 | 8200 | 8600 | 2550 | 3800 | ||

| Мусоровоз с задней загрузкой КО-427-03 | КАМАЗ-65115 6х4 | 18 | 11240 | 9150 | 2550 | 3500 | ||

| Мусоровоз с задней загрузкой КО-427-01 | КАМАЗ-65115 6х4 | 18 | 11310 | 9150 | 2550 | 3850 | ||

| Мусоровоз с боковой загрузкой КО-440-7 | КАМАЗ-43253 4х2 | 16 | 5800 | 6800 | 2550 | 3900 | ||

| Мусоровоз с боковой загрузкой КО-440-5 | КАМАЗ-65115 6х4 | 22 | 10110 | 8700 | 2550 | 3900 | ||

| Мусоровоз с задней загрузкой КО-427-72 | КАМАЗ-53605 4х2 | 18,5 | 8200 | 8600 | 2550 | 3800 | ||

| Модель | Базовое шасси | Гидравлический манипулятор | Сортиментовозная площадка | |||||

| Модель манипулятора | Грузовой момент, кН•м | Максимальный вылет стрелы, м | Внутренняя длина/ширина, м | Длина перевозимого сортимента, м | Объем перевозимого груза, куб. м. м. | |||

| Автомобиль-сортиментовоз 659108 на шасси КАМАЗ-43118-37 | КАМАЗ-43118 6х6 | ВЕЛМАШ VM10L74 | 98 | 7,4 | 5,6/2,3 | 3-5,6 | ||

| Автомобиль-сортиментовоз с гидроманипулятором ВЕЛМАШ VM10L74 на шасси KAMAZ-65111 (659008-0042039-26) | КАМАЗ-65111 6х6 | ВЕЛМАШ VM10L74 | 98 | 7,4 | 6,620 / 2,300 | 3-6,2 | 19,0 | |

| Автомобиль-сортиментовоз с гидроманипулятором ВЕЛМАШ VM10L74 на шасси KAMAZ-43118 (659108-0042039-41) | КАМАЗ-43118 6х6 | ВЕЛМАШ VM10L74 | 98 | 7,4 | 6,540/2,300 | 3-6,2 | 19,0 | |

| Автомобиль-сортиментовоз с гидроманипулятором ВЕЛМАШ VM10L74 на шасси KAMAZ-65115 (659008-0042039-24) | КАМАЗ-65115 6х4 | ВЕЛМАШ VM 10L74 | 98 | 7,4 | 6,625 / 2,300 | 3-6,2 | 20,3 | |

| Автомобиль-сортиментовоз с гидроманипулятором ВЕЛМАШ VM10L74 на шасси KAMAZ-6580 (659608-0002044-04) | КАМАЗ-6580 6х4 | ВЕЛМАШ VM10L74 | 98 | 7,4 | 6,585/2,290 | 3-6,2 | 21,6 | |

Маркировка стрел и расшифровка условных обозначений на кранах манипуляторах (КМУ) Unic

Маркировка стрел и расшифровка условных обозначений на кранах манипуляторах (КМУ) Unic

| Автомобильные краны манипуляторы | Первые цифры серии | Секции стрелы, шт | Доп. опции опции | |

| URV- | ||||

| Для установки на легкие шасси | (29) – 3 тонны | |||

| Для установки на средне тоннажные шасси | (37) – 3 тонны | (3) | (RS) – есть пульт дистанционного управления | |

| Для установки на большегрузные шасси | (50) – 3 тонны | (4) | (K) – UNI-крюк | |

| (54) – 4 тонны | (5) | (H) – у КМУ аутригеры увеличенной высоты | ||

| (63) – 6 тонн | (6) | |||

| (80) – 8,2 тонн | ||||

Пример

URV 545 RS – Кран манипулятор, с пультом радиоуправления, устанавливаемый на тяжелые большегрузные шасси, грузоподъемностью на минимальном вылете 4 тонны и имеющий 5 вылетов стрелы .

| Краны манипуляторы на гусеничном ходу | Первые цифры серии | Секции стрелы, шт | Характеристики | |

| URW- | ||||

| (09) – 1 тонна | (CG) – бензиновый двигатель | |||

| (24) – 2,4 тонны | (4) | (C1G) – дизельный двигатель | ||

| (29) – 2,9 тонны | (5) | (C2G) – дизельный двигатель | ||

| (37) – 3 тонны | (6) | (M) – электрический двигатель | ||

| (54) – 4 тонны | (RS) – радио управление краном | |||

| (70) – 6 тонн | ||||

Пример

URW-374 CGM – Кран манипулятор на гусеничном ходу, с бензиновым и электрическим двигателем, грузоподъемностью на минимальном вылете 3 тонны и имеющий 4 вылета стрелы.

ООО «СПЕЦТЕХНИКА КАЗАНЬ», ИНН 1655248974, КД 4237 от 22.05.2015, КД 4246 от 04.06.2015, г. Казань (186 290 418,85 руб.) | Республика Татарстан

Порядок оформления участия в торгах, перечень документов участника и требования к оформлению:

Заявки на участие в торгах подаются в электронной форме посредством системы электронного документооборота на сайте в сети Интернет по адресу: http://bankrot.zakazrf.ru/.

Порядок и критерии определения победителя торгов:

Победителем Торгов (далее также – Победитель) признается Участник, предложивший наибольшую цену за лот, но не ниже начальной цены продажи лота.

В случае, если равную цену за лот, но не ниже начальной цены продажи лота, предложили два и более Участника, Победителем среди них признается Участник, ранее других указанных Участников представивший заявку на участие в Торгах.

Срок и порядок подписания договора купли – продажи:

Победитель обязан в течение 5 (Пять) дней с даты направления на адрес его электронной почты, указанный в заявке на участие в Торгах, предложения заключить Договор и проекта Договора, подписать Договор и не позднее 2 (Два) дней с даты подписания направить его Организатору торгов. О факте подписания Договора Победитель любым доступным для него способом обязан немедленно уведомить Организатора торгов.

О факте подписания Договора Победитель любым доступным для него способом обязан немедленно уведомить Организатора торгов.

Сроки уплаты покупной цены по итогам проведения торгов:

Победитель обязан уплатить продавцу в течение 30 (Тридцать) дней с даты заключения Договора определенную на Торгах цену продажи лота за вычетом внесенного ранее задатка по следующим реквизитам: получатель платежа – Государственная корпорация «Агентство по страхованию вкладов», ИНН 7708514824, КПП 770901001, расчетный счет 40503810145250003051 в ГУ Банка России по ЦФО, г. Москва 35, БИК 044525000. В назначении платежа необходимо указывать наименование финансовой организации и Победителя, реквизиты Договора, номер лота и дату проведения Торгов.

Расшифровка индекса скорости шин, расшифровка индекса нагрузки на шины

Автомобильные шины — важный элемент любого транспортного средства. Они обеспечивают движение автомобиля, отвечают за его безопасность. В зависимости от категории и назначения, покрышки имеют маркировку, которая несет в себе всю необходимую информацию. При выборе необходимо понимать, что означает индекс на шинах.

При выборе необходимо понимать, что означает индекс на шинах.

Кроме ширины, высоты профиля и диаметра маркировка на покрышках содержит два других параметра — индекс нагрузки и индекс скорости. Они означают тип покрышки с учетом определенных показателей. Информируют о максимально допустимых значениях нагрузки на шину и максимальной скорости движения легковых автомобилей. Эти значения взаимосвязаны — индекс нагрузки показывает максимальную нагрузку при заявленной максимально допустимой скорости.

Что такое индекс скорости

Индекс скорости шин указывает максимально допустимое значение этого показателя, при котором возможна эксплуатация данного типа покрышек. В случае несоблюдения этого требования возможны негативные последствия в виде быстрой деформации шин и снижения управляемости автомобиля.

Скоростной индекс шины получен опытным путем во время стендовых испытаний, проведенных компанией-изготовителем. Для обозначения показателя выбраны буквы латинского алфавита, каждой из которых соответствует определенная скорость движения транспортного средства. При этом, буква А означает, что автомобильная шина предназначена для минимальной скорости движения 5 км/час, литерой Z обозначают скоростные типы шин. В последнем случае автомобиль можно эксплуатировать на скорости выше 300 км/час. Кроме того, существуют обозначения, состоящие из двух букв. Такая маркировка означает диапазон допустимого скоростного показателя. К примеру, сочетание VR значит, что допускается использование шин от 210 км/час до 300 км/час.

При этом, буква А означает, что автомобильная шина предназначена для минимальной скорости движения 5 км/час, литерой Z обозначают скоростные типы шин. В последнем случае автомобиль можно эксплуатировать на скорости выше 300 км/час. Кроме того, существуют обозначения, состоящие из двух букв. Такая маркировка означает диапазон допустимого скоростного показателя. К примеру, сочетание VR значит, что допускается использование шин от 210 км/час до 300 км/час.

Расшифровка индекса скорости сведена в таблицу. Ниже в краткой таблице представлены индексы, которыми обозначают тип шин, наиболее характерных для легкового автомобиля:

- L — 120 км/час;

- M — 130 км/час;

- N — 140 км/час;

- P — 150 км/час;

- Q — 160 км/час;

- R — 170 км/час;

- S — 180 км/час;

- T — 190 км/час;

- U — 200 км/час;

- H — 210 км/час;

- V — 240 км/час;

- W — 270 км/час;

- Y — 300 км/час;

- Z — свыше 300 км/час.

Это далеко не полная таблица маркировки автомобильных шин. Меньшие скоростные показатели имеет резина для спецтехники. Расшифровка аналогичная — чем ближе индекс к началу алфавита, тем ниже допустимая скорость.

Указанные индексы шин автомобиля показывают максимальные значения. При этом рекомендуется придерживаться параметра на 10-15% ниже, чем приведена расшифровка в таблице.

Расшифровка маркировки

Кроме скоростного индекса, шина еще маркируется показателем нагрузки. Индексы нагрузки на шину обозначают показатель максимальной нагрузки, которую способна выдерживать шина. Значения такой маркировки также сведены в таблицу и тесно связаны с предыдущим параметром. Также связана и расшифровка индексов — автошины выдерживают максимальную нагрузку при максимально допустимом показателе скорости движения автомобиля. При этом один и тот же показатель нагрузки может быть актуальным с разными скоростными разграничениями при условии одинакового типоразмера.

Индекс нагрузки неразрывно связан с размером резины. Состоит из двух, реже из трех цифр. Расшифровка указана в таблице значений:

- показатель 91 — соответствует грузу в 615 кг;

- показатель 94 — значит, что максимальная нагрузка не должна превышать 670 кг на покрышку.

Существуют таблицы с детальной расшифровкой маркировки автомобильных покрышек.

Популярные модели шин

Также существует так называемый увеличенный параметр нагрузки автомобильных покрышек. На них присутствует дополнительное буквенное сочетание XL, что значит Extraload. При этом не стоит преувеличивать возможности такой покрышки — нагрузка на шину не должна слишком превышать предельное значение, даже несмотря на повышенный показатель.

Стоит отметить, что значение маркировок соответствует требованиям ETRTO (Европейская техническая организация по дискам и шинам). В США и ряде других стран действуют другие стандарты, которые имеют некоторые отличия в маркировке. Так, покрышки для легковых автомобилей имеют дополнительную литеру P в маркировке, что означает «пассажирский». Они имеют сниженный показатель нагрузки, поэтому следует очень осторожно подходить к выбору покрышек с такой маркировкой. Необходимо изучать расшифровку значений в таблицах, прежде чем приобретать изделие и устанавливать на транспортное средство.

Так, покрышки для легковых автомобилей имеют дополнительную литеру P в маркировке, что означает «пассажирский». Они имеют сниженный показатель нагрузки, поэтому следует очень осторожно подходить к выбору покрышек с такой маркировкой. Необходимо изучать расшифровку значений в таблицах, прежде чем приобретать изделие и устанавливать на транспортное средство.

Распространение получил сдвоенный параметр нагрузки. Это также американский подход к маркировке автомобильных покрышек. В этом случае обозначения на шинах имеют сочетание LT. Эти буквы значат — «light truck» (пикап или просто, легкий грузовик). В этом случае маркировка представляет собой сдвоенное число — к примеру 120/117. Если маркировка содержит обозначение LT, то необходимо принимать во внимание количество автопокрышек на одной оси. Если четыре колеса на двух осях, то следует пользоваться большим числом. В данном случае значение 120 имеет расшифровку 1400 кг на одну автошину или 5600 на все колеса. Если на 2 оси автомобиль оснащен шестью колесами (сдвоенные задние), то необходимо брать меньший показатель в маркировке — 117, что соответствует 1285 кг на одно колесо или 7710 на две оси. Таким образом, получается, что транспортное средство со сдвоенными покрышками может перевозить больший груз при меньшей нагрузке. Поэтому важно понимать расшифровку различных обозначений.

Таким образом, получается, что транспортное средство со сдвоенными покрышками может перевозить больший груз при меньшей нагрузке. Поэтому важно понимать расшифровку различных обозначений.

Для европейского рынка, в условиях действия стандарта ETRTO для маркировки автомобильных покрышек, существует аналог американского LT — обозначение «С», что означает коммерческий (commercial). При этом обозначения на шинах выглядят следующим образом — С105. Они используются для легкого грузового транспорта или микроавтобусов.

Чтобы правильно выбирать автомобильные покрышки, необходимо пользоваться таблицей маркировки и учитывать ограничения производителя транспортного средства.

Выбор индексов скорости и нагрузки

Чтобы подобрать резину для своего автомобиля, необходимо хотя бы немного понимать расшифровку обозначений маркировки. Для этих целей используется таблица индексов нагрузки и скорости, которая дает необходимую информацию и расшифровку двух важных параметров.

При этом подход простой — показатель грузоподъемности соответствует размеру автопокрышки. Выбирая «свой», рекомендованный, тип, вы одновременно получаете необходимое значение показателя. Для автомобилей с повышенной грузоподъемностью или внедорожников может требоваться вариант с большим показателем нагрузки. В этом случае необходимо изучить техническую документацию к транспортному средству, чтобы получить информацию о требуемом типе покрышек. Специальной расшифровки или таблицы не существует, необходимо следовать рекомендациям производителя. Скоростной показатель должен иметь значение, не ниже первоначального, установленного на заводе-изготовителе транспортного средства.

бесплатных инструментов для расшифровки программ-вымогателей | Разблокируйте свои файлы

AES_NI

AES_NI — это штамм программы-вымогателя, который впервые появился в декабре 2016 года. С тех пор мы наблюдали несколько вариантов с разными расширениями файлов. Для шифрования файлов программа-вымогатель использует AES-256 в сочетании с RSA-2048.

Программа-вымогатель добавляет к зашифрованным файлам одно из следующих расширений:

.aes_ni

.aes256

.aes_ni_0day

В каждой папке, где есть хотя бы один зашифрованный файл, файл “!!! ПРОЧИТАЙТЕ ЭТО – ВАЖНО!!!.txt». Кроме того, программа-вымогатель создает ключевой файл с именем, похожим на: [PC_NAME]#9C43A95AC27D3A131D3E8A95F2163088-Bravo NEW-20175267812-78.key.aes_ni_0day в папке C:\ProgramData.

Сообщение о выкупе:Файл «!!! ПРОЧИТАЙТЕ ЭТО – ВАЖНО !!!.txt” содержит следующую примечание о выкупе:

Шкафчик Алькатрас

Alcatraz Locker — это штамм программы-вымогателя, впервые обнаруженный в середине ноября 2016 года.Для шифрования пользовательских файлов этот вымогатель использует шифрование AES 256 в сочетании с кодировкой Base64.

Изменение имени файла:Зашифрованные файлы имеют расширение « .Alcatraz ».

Сообщение о выкупе: После шифрования ваших файлов появляется аналогичное сообщение (оно находится в файле “ ransomed. html ” на рабочем столе пользователя):

html ” на рабочем столе пользователя):

Если Alcatraz Locker зашифровал ваши файлы, нажмите здесь, чтобы загрузить наше бесплатное исправление:

Апокалипсис

Apocalypse — это форма программы-вымогателя, впервые обнаруженная в июне 2016 года.Вот признаки заражения:

Изменения имени файла:Apocalypse добавляет .encrypted , .FuckYourData , .locked , .Encryptedfile или .SecureCrypted в конец имен файлов. (например, Thesis.doc = Thesis.doc.locked )

Сообщение о выкупе:Открытие файла с расширением .How_To_Decrypt.txt , .README.Txt , .Contact_Here_To_Recover_Your_Files.txt , .How_to_Recover_Data.txt или .Where_my_files.txt (например, Thesis.doc.How_To_Decrypt.txt ) отобразит вариант этого сообщения:

AtomSilo и LockFile

AtomSilo&LockFile — это два штамма программ-вымогателей, проанализированных Иржи Винопалом. Эти два имеют очень похожую схему шифрования, поэтому этот дешифратор охватывает оба варианта. Жертвы могут расшифровать свои файлы бесплатно.

Эти два имеют очень похожую схему шифрования, поэтому этот дешифратор охватывает оба варианта. Жертвы могут расшифровать свои файлы бесплатно.

Зашифрованные файлы можно распознать по одному из следующих расширений:

.ATOMSILO

.lockfile

В каждой папке с хотя бы одним зашифрованным файлом также есть файл с запиской о выкупе с именем README-FILE-%ComputerName%-%Number%.hta или LOCKFILE-README-%ComputerName% -%Number%.hta , например:

- README-FILE-JOHN_PC-1634717562.hta

- LOCKFILE-README-JOHN_PC-1635095048.hta

Бабук

Babuk — российская программа-вымогатель.В сентябре 2021 года просочился исходный код с некоторыми ключами дешифрования. Жертвы могут расшифровать свои файлы бесплатно.

Изменение имени файла: При шифровании файла Babuk добавляет одно из следующих расширений к имени файла:

. babuk

babuk

.babyk

.doydo

В каждой папке, содержащей хотя бы один зашифрованный файл, файл

Help Restore Your Files.txt можно найти со следующим содержимым:

Плохой блок

BadBlock — это форма программы-вымогателя, впервые обнаруженная в мае 2016 года.Вот признаки заражения:

Изменения имени файла:BadBlock не переименовывает ваши файлы.

Сообщение о выкупе:После шифрования ваших файлов BadBlock отображает одно из следующих сообщений (из файла с именем Help Decrypt.html):

Если BadBlock зашифровал ваши файлы, нажмите здесь, чтобы загрузить бесплатное исправление:

Барт

Bart — это форма программы-вымогателя, впервые обнаруженная в конце июня 2016 года. Вот признаки заражения:

Изменения имени файла: Барт добавляет .bart.zip в конец имен файлов. (например, Thesis.doc = Thesis.docx.bart.zip ) Это зашифрованные ZIP-архивы, содержащие исходные файлы.

После шифрования ваших файлов Барт меняет обои рабочего стола на изображение, подобное приведенному ниже. Текст на этом изображении также можно использовать для идентификации Барта, он хранится на рабочем столе в файлах с именами recovery.bmp и recovery.txt .

Если Барт зашифровал ваши файлы, щелкните здесь, чтобы загрузить бесплатное исправление:

Подтверждение: Мы хотели бы поблагодарить Питера Конрада, автора PkCrack, который разрешил нам использовать его библиотеку в нашем инструменте дешифрования Bart.

БигБобРосс

BigBobRoss шифрует пользовательские файлы, используя шифрование AES128. Зашифрованные файлы имеют новое расширение «.obfuscated», добавленное в конце имени файла.

Изменение имени файла:Вымогатель добавляет следующее расширение: .obfuscated

foobar.doc -> foobar.doc.obfuscated

document.dat -> document. dat.obfuscated xls -> документ.xls.obfuscated

dat.obfuscated xls -> документ.xls.obfuscated

foobar.bmp -> foobar.bmp.obfuscated

Программа-вымогатель также создает текстовый файл с именем «Read Me.txt» в каждой папке. Содержимое файла ниже.

BTCWare

BTCWare — это штамм программы-вымогателя, впервые появившийся в марте 2017 года. С тех пор мы наблюдали пять вариантов, которые можно отличить по расширению зашифрованного файла. Программа-вымогатель использует два разных метода шифрования — RC4 и AES 192.

Изменения имени файла: Зашифрованные имена файлов будут иметь следующий формат:

foobar.docx.[[email protected]].theva

foobar.docx.[[email protected]].cryptobyte

foobar .bmp.[[email protected]].cryptowin

foobar.bmp.[[email protected]].btcware

foobar.docx.onyon

Кроме того, на ПК можно найти один из следующих файлов.

Key. dat на %USERPROFILE%\Desktop

dat на %USERPROFILE%\Desktop

1.bmp в %USERPROFILE%\AppData\Roaming

#_README_#.inf или !#_DECRYPT_#!.inf в каждой папке с хотя бы одним зашифрованным файлом.

После шифрования ваших файлов обои рабочего стола меняются на следующие:

Вы также можете увидеть одну из следующих записок о выкупе:

Склеп888

Crypt888 (также известная как Mircop) — это форма программы-вымогателя, впервые обнаруженная в июне 2016 года.Вот признаки заражения:

Изменения имени файла:Crypt888 добавляет блокировку . в начало имен файлов. (например, Thesis.doc = Lock.Thesis.doc )

Сообщение о выкупе:После шифрования ваших файлов Crypt888 меняет обои рабочего стола на одно из следующих:

Если Crypt888 зашифровал ваши файлы, щелкните здесь, чтобы загрузить бесплатное исправление:

Криптомикс (офлайн)

CryptoMix (также известный как CryptFile2 или Zeta) — это штамм программы-вымогателя, впервые обнаруженный в марте 2016 года. В начале 2017 года появился новый вариант CryptoMix под названием CryptoShield. Оба варианта шифруют файлы с помощью шифрования AES256 с уникальным ключом шифрования, загружаемым с удаленного сервера. Однако, если сервер недоступен или пользователь не подключен к Интернету, программа-вымогатель будет шифровать файлы с фиксированным ключом («автономный ключ»).

В начале 2017 года появился новый вариант CryptoMix под названием CryptoShield. Оба варианта шифруют файлы с помощью шифрования AES256 с уникальным ключом шифрования, загружаемым с удаленного сервера. Однако, если сервер недоступен или пользователь не подключен к Интернету, программа-вымогатель будет шифровать файлы с фиксированным ключом («автономный ключ»).

Важно : Предоставленный инструмент дешифрования поддерживает только файлы, зашифрованные с использованием «автономного ключа». В тех случаях, когда автономный ключ не использовался для шифрования файлов, наш инструмент не сможет восстановить файлы, и никакие модификации файлов не будут выполнены.

Обновление 21 июля 2017 г.: Расшифровщик был обновлен, чтобы также работать с вариантом Mole.

зашифрованные файлы будут иметь одно из следующих расширений: .cryptoshield , .rdmk , .lesli , .scl , . КОД , .rmd , .rscl или . МОЛ .

МОЛ .

Следующие файлы могут быть обнаружены на ПК после шифрования файлов:

Если CryptoMix зашифровал ваши файлы, нажмите здесь, чтобы загрузить наше бесплатное исправление:

КрайСиС

CrySiS (JohnyCryptor, Virus-Encode, Aura, Dharma) — штамм программы-вымогателя, который наблюдается с сентября 2015 года.Он использует AES-256 в сочетании с асимметричным шифрованием RSA-1024.

Изменения имени файла: Зашифрованные файлы имеют множество различных расширений, в том числе:

[email protected] ,

[email protected] ,

[email protected]1 ,

[email protected] ,

.{[email protected]}.CrySiS ,

.{[email protected]}.xtbl ,

.{[email protected]@india.com}. }.xtbl ,

.{[email protected]}.xtbl ,

.{[email protected]}.dharma ,

.{[email protected]}. dharma ,

dharma ,

.wallet

После шифрования ваших файлов появляется одно из следующих сообщений (см. ниже). Сообщение находится в « Инструкции по расшифровке.txt », « Инструкции по расшифровке.txt », « README.txt », « Readme для восстановления ваших файлов.txt » или « КАК РАСШИФРОВАТЬ ВАШИ ДАННЫЕ .txt ” на рабочем столе пользователя. Также фон рабочего стола изменен на одну из картинок ниже.

Если CrySiS зашифровал ваши файлы, щелкните здесь, чтобы загрузить бесплатное исправление:

Шифрование

EncrypTile — это программа-вымогатель, которую мы впервые обнаружили в ноябре 2016 года. После полугодовой разработки мы поймали новую, окончательную версию этой программы-вымогателя. Он использует шифрование AES-128 с использованием ключа, который является постоянным для данного ПК и пользователя.

Изменение имени файла:Вымогатель добавляет слово «encrypTile» в имя файла:

фубар. документ -> foobar.docEncrypTile.doc

документ -> foobar.docEncrypTile.doc

foobar3 -> foobar3EncrypTile

Программа-вымогатель также создает четыре новых файла на рабочем столе пользователя. Имена этих файлов локализованы, вот их англоязычные версии:

Сообщение о выкупе: Как запустить дешифраторВо время работы программа-вымогатель активно препятствует запуску пользователем любых инструментов, которые потенциально могут ее удалить. Обратитесь к сообщению в блоге для получения более подробных инструкций о том, как запустить дешифратор, если на вашем ПК запущена программа-вымогатель.

FindZip

FindZip — это штамм программы-вымогателя, обнаруженный в конце февраля 2017 года. Эта программа-вымогатель распространяется в Mac OS X (версия 10.11 или новее). Шифрование основано на создании ZIP-файлов — каждый зашифрованный файл представляет собой ZIP-архив, содержащий исходный документ.

Изменение имени файла: Зашифрованные файлы будут иметь расширение . crypt .

crypt .

После шифрования ваших файлов на рабочем столе пользователя создается несколько файлов с вариантами имен: DECRYPT.txt, HOW_TO_DECRYPT.txt, README.txt. Все они идентичны и содержат следующее текстовое сообщение:

.Special: Поскольку дешифраторы AVAST являются приложениями Windows, необходимо установить уровень эмуляции на Mac (WINE, CrossOver). Для получения дополнительной информации, пожалуйста, прочитайте наш блог.

Если Globe зашифровал ваши файлы, нажмите здесь, чтобы загрузить наше бесплатное исправление:

Фоникс

Программа-вымогатель Fonix была активна с июня 2020 года.Написанный на C++, он использует схему шифрования с тремя ключами (мастер-ключ RSA-4096, сеансовый ключ RSA-2048, 256-битный файловый ключ для шифрования SALSA/ChaCha). В феврале 2021 года авторы программы-вымогателя закрыли свой бизнес и опубликовали мастер-ключ RSA, который можно использовать для бесплатной расшифровки файлов.

Зашифрованные файлы будут иметь одно из следующих расширений:

.FONIX ,

.XINOF

После шифрования файлов на компьютере-жертве программа-вымогатель показывает следующий экран:

Если Fonix зашифровал ваши файлы, щелкните здесь, чтобы загрузить бесплатное исправление:

ГандКраб

Gandcrab — одна из самых распространенных программ-вымогателей в 2018 году.17 октября 2018 года разработчики Gandcrab выпустили 997 ключей для жертв, находящихся в Сирии. Также в июле 2018 года ФБР выпустило мастер-ключи дешифрования для версий 4-5.2. Эта версия расшифровщика использует все эти ключи и может расшифровывать файлы бесплатно.

Изменения имени файла: Программа-вымогатель добавляет несколько возможных расширений:

.GDCB ,

.CRAB ,

.KRAB ,

.%RandomLetters%

0 .GDCB

document.dat -> document.

dat.CRAB

dat.CRAB document.xls -> document.xls.KRAB

foobar.bmp -> foobar.bmp.gcnbo (буквы случайные) Сообщение о выкупе:

Программа-вымогатель также создает текстовый файл с именами «GDCB-DECRYPT.txt», «CRAB-DECRYPT.txt», «KRAB_DECRYPT.txt», «%RandomLetters%-DECRYPT.txt» или «%RandomLetters%-MANUAL». .txt” в каждой папке. Содержимое файла ниже.

Более поздние версии программы-вымогателя также могут устанавливать на рабочий стол пользователя следующее изображение:

Глобус

Globe — это штамм программы-вымогателя, который наблюдается с августа 2016 года.В зависимости от варианта используется метод шифрования RC4 или Blowfish. Вот признаки заражения:

Изменения имени файла: Globe добавляет к имени файла одно из следующих расширений: “ .ACRYPT “, “ .GSupport[0-9] “, “ .blackblock “, “ .dll555 “, ” .duhust “, “ .exploit “, “ .frozen “, “ .globe “, “ . gsupport “, “ .kyra “, “ .purged 1″, .raid[0-9] “,” [email protected] “, “ .xtbl “, “ .zendrz “, “ .zendr[0-9] ” или “ .hnyear “. Кроме того, некоторые из его версий также зашифровать имя файла.

gsupport “, “ .kyra “, “ .purged 1″, .raid[0-9] “,” [email protected] “, “ .xtbl “, “ .zendrz “, “ .zendr[0-9] ” или “ .hnyear “. Кроме того, некоторые из его версий также зашифровать имя файла.

После шифрования ваших файлов появляется похожее сообщение (оно находится в файле “ How to restore files.hta ” или “ Read Me Please.hta “):

Если Globe зашифровал ваши файлы, нажмите здесь, чтобы загрузить наше бесплатное исправление:

Скрытая слеза

HiddenTear — это один из первых кодов программ-вымогателей с открытым исходным кодом, размещенный на GitHub и датируемый августом 2015 года.С тех пор мошенники создали сотни вариантов HiddenTear, используя оригинальный исходный код. HiddenTear использует шифрование AES.

Изменения имени файла: Зашифрованные файлы будут иметь одно из следующих расширений (но не ограничиваться ими): .locked , . 34xxx , .blockato , .BUGSECCCC , .Hollycrypt , , , , . .saeid , .unlockit , .razy , .mecpt , .monstro , .lok , . 암호화 됨 , .8lock8 , .fucked , .flyper , .kratos , .krypted , .Cazzo , .

34xxx , .blockato , .BUGSECCCC , .Hollycrypt , , , , . .saeid , .unlockit , .razy , .mecpt , .monstro , .lok , . 암호화 됨 , .8lock8 , .fucked , .flyper , .kratos , .krypted , .Cazzo , .

После шифрования файлов на рабочем столе пользователя появляется текстовый файл (READ_IT.txt, MSG_FROM_SITULA.txt, DECRYPT_YOUR_FILES.HTML) . Различные варианты также могут отображать сообщение о выкупе:

.Если HiddenTear зашифровал ваши файлы, щелкните здесь, чтобы загрузить бесплатное исправление:

Электролобзик

Jigsaw — это вирус-вымогатель, который существует с марта 2016 года.Он назван в честь персонажа фильма «Пила-убийца». Несколько вариантов этого вымогателя используют изображение Jigsaw Killer на экране выкупа.

Имя изменения: зашифрованные файлы будут иметь одно из следующих расширений: . kkk , .bkk , .gws , .j , , .j , .Porno , .payransom , .pornoransom , .epic , .xyz , .versiegelt , .Зашифрованные , .PAYB , .PAYB , .PAYMS , .PAYMDS , .PAYMTS , .PAYMT , .PAYMST , .PAYRMTS , .PAYMRTS , . paybtcs , .fun , .hush , [email protected] или .gefickt .

kkk , .bkk , .gws , .j , , .j , .Porno , .payransom , .pornoransom , .epic , .xyz , .versiegelt , .Зашифрованные , .PAYB , .PAYB , .PAYMS , .PAYMDS , .PAYMTS , .PAYMT , .PAYMST , .PAYRMTS , .PAYMRTS , . paybtcs , .fun , .hush , [email protected] или .gefickt .

После шифрования ваших файлов появится один из экранов ниже:

Если Jigsaw зашифровал ваши файлы, щелкните здесь, чтобы загрузить бесплатное исправление:

Лямбдалокер

LambdaLocker — это штамм программы-вымогателя, который мы впервые обнаружили в мае 2017 года.Он написан на языке программирования Python, и в настоящее время распространенный вариант является расшифровываемым.

Изменение имени файла: Программа-вымогатель добавляет расширение «. MyChemicalRomance4EVER» после имени файла:

MyChemicalRomance4EVER» после имени файла:

foobar.doc -> foobar.doc.MyChemicalRomance4EVER

document.dat -> document.dat.MyChemicalRomance4EVER

текстовый файл с именем «UNLOCK_guiDE.txt» на рабочем столе пользователя. Содержимое файла ниже.

Легион

Legion — это форма программы-вымогателя, впервые обнаруженная в июне 2016 года. Вот признаки заражения:

Изменения имени файла:Legion добавляет вариант [email protected]$.legion или [email protected]$.cbf в конец имен файлов. . (например, Thesis.doc = [email protected]$.legion )

Сообщение о выкупе:После шифрования ваших файлов Legion меняет обои рабочего стола и отображает всплывающее окно, например:

Если Legion зашифровал ваши файлы, щелкните здесь, чтобы загрузить бесплатное исправление:

NoobCrypt

NoobCrypt — это штамм программы-вымогателя, который наблюдается с конца июля 2016 года. Для шифрования пользовательских файлов этот вымогатель использует метод шифрования AES 256.

Для шифрования пользовательских файлов этот вымогатель использует метод шифрования AES 256.

NoobCrypt не меняет имя файла. Однако зашифрованные файлы невозможно открыть с помощью связанного с ними приложения.

Сообщение о выкупе:После шифрования ваших файлов появляется аналогичное сообщение (оно находится в файле “ ransomed.html ” на рабочем столе пользователя):

Если NoobCrypt зашифровал ваши файлы, щелкните здесь, чтобы загрузить бесплатное исправление:

Стампадо

Stampado — это вирус-вымогатель, написанный с использованием скриптового инструмента AutoIt.Он существует с августа 2016 года. Он продается в даркнете, и постоянно появляются новые варианты. Одна из его версий также называется Филадельфия.

Изменения имени файла: Stampado добавляет к зашифрованным файлам расширение .locked. Некоторые варианты также шифруют само имя файла, поэтому зашифрованное имя файла может выглядеть как document. docx.locked или 85451F3CCCE348256B549378804965CD8564065FC3F8.locked .

docx.locked или 85451F3CCCE348256B549378804965CD8564065FC3F8.locked .

После завершения шифрования появится следующий экран:

Если Stampado зашифровал ваши файлы, щелкните здесь, чтобы загрузить бесплатное исправление:

SZFLocker

SZFLocker — это форма программы-вымогателя, впервые обнаруженная в мае 2016 года.Вот признаки заражения:

Изменения имени файла:SZFLocker добавляет .szf в конец имен файлов. (например, Thesis.doc = Thesis.doc.szf )

Сообщение о выкупе:При попытке открыть зашифрованный файл SZFLocker отображает следующее сообщение (на польском языке):

Если SZFLocker зашифровал ваши файлы, нажмите здесь, чтобы загрузить наше бесплатное исправление:

ТеслаКрипт

TeslaCrypt — это форма программы-вымогателя, впервые обнаруженная в феврале 2015 года.Вот признаки заражения:

Изменения имени файла: Последняя версия TeslaCrypt не переименовывает ваши файлы.

После шифрования ваших файлов TeslaCrypt отображает вариант следующего сообщения:

Если TeslaCrypt зашифровал ваши файлы, нажмите здесь, чтобы загрузить наше бесплатное исправление:

Трольдеш / Тень

Troldesh, также известный как Shade или Encoder.858, представляет собой штамм программы-вымогателя, который наблюдается с 2016 года.В конце апреля 2020 года авторы программы-вымогателя закрыли свой бизнес и опубликовали ключи дешифрования, которые можно использовать для бесплатной расшифровки файлов.

Дополнительная информация: https://www.bleepingcomputer.com/news/security/shade-ransomware-shuts-down-releases-750k-decryption-keys/

зашифрованные файлы будут иметь одно из этих расширений:

• XTBL

• YTBL

• Breake_bad

• Heisenberg

• LOS_Pollos

• da_vinci_code

• Magic_software_syndicate

• Windows10

• Windows8

• NO_MORE_RANSOM

• TYSON

• crypted000007

• crypted000078

• rsa3072

• decrypt_it

• dexter

• miami_california

После шифрования ваших файлов на рабочем столе пользователя создается несколько файлов с именем README1. txt в README10.txt. Они на разных языках, содержащие этот текст:

txt в README10.txt. Они на разных языках, содержащие этот текст:

Фон рабочего стола пользователей также изменен и выглядит как на картинке ниже:

Если Troldesh зашифровал ваши файлы, нажмите здесь, чтобы загрузить наше бесплатное исправление:

XData

XData — это штамм программы-вымогателя, созданный на основе AES_NI и, как и WannaCry, использует эксплойт Eternal Blue для распространения на другие машины.

Изменение имени файла:Программа-вымогатель добавляет расширение «.~xdata~” для зашифрованных файлов.

В каждой папке с хотя бы одним зашифрованным файлом можно найти файл “HOW_CAN_I_DECRYPT_MY_FILES.txt”. Кроме того, программа-вымогатель создает файл ключа с именем, похожим на:

.[PC_NAME]#9C43A95AC27D3A131D3E8A95F2163088-Bravo NEW-20175267812-78.key.~xdata~ в следующих папках:

• C:\

• C:\ProgramData

• Рабочий стол

Сообщение о выкупе: Файл «HOW_CAN_I_DECRYPT_MY_FILES. txt» содержит следующее примечание о выкупе:

txt» содержит следующее примечание о выкупе:

Если Troldesh зашифровал ваши файлы, нажмите здесь, чтобы загрузить наше бесплатное исправление:

Шифрование и дешифрование строк – Visual Basic

- Статья .

- 3 минуты на чтение

Пожалуйста, оцените свой опыт

да Нет

Любая дополнительная обратная связь?

Отзыв будет отправлен в Microsoft: при нажатии кнопки отправки ваш отзыв будет использован для улучшения продуктов и услуг Microsoft.Политика конфиденциальности.

Представлять на рассмотрение

Спасибо.

В этой статье

В этом пошаговом руководстве показано, как использовать класс DESCryptoServiceProvider для шифрования и расшифровки строк с помощью версии алгоритма тройного стандарта шифрования данных (TripleDES) поставщика криптографических услуг (CSP). Первый шаг – создать простой класс-оболочку, который инкапсулирует алгоритм 3DES и хранит зашифрованные данные в виде строки в кодировке base-64.Затем эта оболочка используется для безопасного хранения личных данных пользователя в общедоступном текстовом файле.

Вы можете использовать шифрование для защиты пользовательских секретов (например, паролей) и сделать учетные данные нечитаемыми неавторизованными пользователями. Это может защитить личность авторизованного пользователя от кражи, что защищает активы пользователя и обеспечивает защиту от отказа от авторства. Шифрование также может защитить данные пользователя от доступа неавторизованных пользователей.

Дополнительные сведения см. в разделе Криптографические службы.

Важно

Алгоритмы Rijndael (теперь именуемые Advanced Encryption Standard [AES]) и Triple Data Encryption Standard (3DES) обеспечивают более высокий уровень безопасности, чем DES, поскольку они требуют больше вычислительных ресурсов. Для получения дополнительной информации см. DES и Rijndael.

Чтобы создать оболочку шифрования

Создайте класс

Simple3Desдля инкапсуляции методов шифрования и дешифрования.Публичный класс NotInheritable Simple3Des Конец классаДобавьте импорт пространства имен cryptography в начало файла, содержащего класс

Simple3Des.Импорт System.Security.CryptographyВ классе

Simple3Desдобавьте личное поле для хранения поставщика криптографических услуг 3DES.Частный TripleDes как новый TripleDESCryptoServiceProviderДобавьте закрытый метод, создающий массив байтов указанной длины из хэша указанного ключа.

Частная функция TruncateHash( Ключ ByVal как строка, Длина ByVal в виде целого числа) в виде байта () Dim sha1 как новый SHA1CryptoServiceProvider «Хэшируйте ключ.Затемнить keyBytes () As Byte = System.Text.Encoding.Unicode.GetBytes (ключ) Тусклый хэш () As Byte = sha1.ComputeHash (keyBytes) 'Обрезать или дополнить хэш. ReDim Preserve hash (длина - 1) Вернуть хеш Конечная функцияДобавьте конструктор для инициализации поставщика службы шифрования 3DES.

Параметр

keyуправляет методамиEncryptDataиDecryptData.Sub New (ключ ByVal в виде строки) 'Инициализируйте поставщика криптографии.TripleDes.Key = TruncateHash (ключ, TripleDes.KeySize \ 8) TripleDes.IV = TruncateHash ("", TripleDes.BlockSize \ 8) Конец подпискиДобавьте общедоступный метод, который шифрует строку.

Открытая функция EncryptData( Открытый текст ByVal как строка) как строка 'Преобразуйте строку открытого текста в массив байтов. Dim plaintextBytes () как Byte = System.Text.Encoding.Unicode.GetBytes (простой текст) 'Создайте поток. Dim ms As New System.IO.MemoryStream 'Создайте кодировщик для записи в поток. Dim encStream как новый CryptoStream (мс, TripleDes.CreateEncryptor (), System.Security.Cryptography.CryptoStreamMode.Write) 'Используйте криптопоток для записи массива байтов в поток. encStream.Write (plaintextBytes, 0, plaintextBytes.Length) encStream.FlushFinalBlock () 'Преобразуйте зашифрованный поток в строку для печати. Вернуть Convert.ToBase64String (ms.ToArray) Конечная функцияДобавьте общедоступный метод, расшифровывающий строку.

Открытая функция DecryptData( ByVal зашифрованный текст как строка) как строка 'Преобразуйте зашифрованную текстовую строку в массив байтов. Dim encryptedBytes () As Byte = Convert.FromBase64String (зашифрованный текст)

'Создайте поток.

Dim ms As New System.IO.MemoryStream

'Создайте декодер для записи в поток.

Dim decStream как новый CryptoStream (мс,

TripleDes.CreateDecryptor (),

System.Security.Cryptography.CryptoStreamMode.Write)

'Используйте криптопоток для записи массива байтов в поток.decStream.Write (encryptedBytes, 0, encryptedBytes.Length)

decStream.FlushFinalBlock ()

'Преобразуйте поток открытого текста в строку.

Вернуть System.Text.Encoding.Unicode.GetString (ms.ToArray)

Конечная функция

Dim encryptedBytes () As Byte = Convert.FromBase64String (зашифрованный текст)

'Создайте поток.

Dim ms As New System.IO.MemoryStream

'Создайте декодер для записи в поток.

Dim decStream как новый CryptoStream (мс,

TripleDes.CreateDecryptor (),

System.Security.Cryptography.CryptoStreamMode.Write)

'Используйте криптопоток для записи массива байтов в поток.decStream.Write (encryptedBytes, 0, encryptedBytes.Length)

decStream.FlushFinalBlock ()

'Преобразуйте поток открытого текста в строку.

Вернуть System.Text.Encoding.Unicode.GetString (ms.ToArray)

Конечная функция

Класс-оболочка теперь можно использовать для защиты пользовательских активов. В этом примере он используется для безопасного хранения личных данных пользователя в общедоступном текстовом файле.

Для проверки оболочки шифрования

В отдельном классе добавьте метод, использующий метод оболочки

EncryptDataдля шифрования строки и записи ее в папку «Мои документы» пользователя.

Sub TestEncoding() Dim plainText As String = InputBox ("Введите простой текст:") Тусклый пароль как String = InputBox ("Введите пароль:") Dim wrapper As New Simple3Des (пароль) Тусклый cipherText As String = wrapper.EncryptData (plainText) MsgBox ("Шифрованный текст:" & cipherText) My.Computer.FileSystem.WriteAllText ( My.Computer.FileSystem.SpecialDirectories.MyDocuments & "\ cipherText.txt", cipherText, False) Конец подпискиДобавьте метод, который считывает зашифрованную строку из пользовательской папки «Мои документы» и расшифровывает строку с помощью метода оболочки

DecryptData.Sub TestDecoding() Тусклый cipherText как String = My.Computer.FileSystem.ReadAllText ( My.Computer.FileSystem.SpecialDirectories.MyDocuments & "\ cipherText.txt") Тусклый пароль как String = InputBox ("Введите пароль:") Dim wrapper As New Simple3Des (пароль) 'DecryptData выдает ошибку, если используется неправильный пароль. Пытаться

Тусклый plainText как String = wrapper.DecryptData (cipherText)

MsgBox ("Обычный текст:" & plainText)

Catch ex As System.Security.Cryptography.CryptographicException

MsgBox («Не удалось расшифровать данные с помощью пароля.»)

Конец попытки

Конец подписки

Пытаться

Тусклый plainText как String = wrapper.DecryptData (cipherText)

MsgBox ("Обычный текст:" & plainText)

Catch ex As System.Security.Cryptography.CryptographicException

MsgBox («Не удалось расшифровать данные с помощью пароля.»)

Конец попытки

Конец подписки

Добавьте код пользовательского интерфейса для вызова методов

TestEncodingиTestDecoding.Запустите приложение.

При тестировании приложения обратите внимание, что оно не будет расшифровывать данные, если вы укажете неверный пароль.

См. также

Что такое шифрование и как оно работает?

Шифрование — это метод преобразования информации в секретный код, скрывающий истинное значение информации.Наука о шифровании и расшифровке информации называется криптография .

В вычислительной технике незашифрованные данные также известны как открытый текст , а зашифрованные данные называются зашифрованным текстом . Формулы, используемые для кодирования и декодирования сообщений, называются алгоритмами шифрования , шифрами или .

Формулы, используемые для кодирования и декодирования сообщений, называются алгоритмами шифрования , шифрами или .

Чтобы быть эффективным, шифр включает переменную как часть алгоритма. Переменная, называемая ключом , делает вывод шифра уникальным.Когда зашифрованное сообщение перехватывается неавторизованным лицом, злоумышленник должен угадать, какой шифр использовал отправитель для шифрования сообщения, а также какие ключи использовались в качестве переменных. Время и сложность угадывания этой информации — вот что делает шифрование таким ценным инструментом безопасности.

Шифрование уже давно является способом защиты конфиденциальной информации. Исторически он использовался вооруженными силами и правительствами. В наше время шифрование используется для защиты данных, хранящихся на компьютерах и устройствах хранения, а также данных, передаваемых по сетям.

Важность шифрования Шифрование играет важную роль в защите множества различных типов информационных технологий (ИТ). Он обеспечивает следующее:

Он обеспечивает следующее:

- Конфиденциальность кодирует содержимое сообщения.

- Аутентификация проверяет происхождение сообщения.

- Целостность подтверждает, что содержимое сообщения не изменилось с момента его отправки.

- Неотказуемость не позволяет отправителям отрицать отправку зашифрованного сообщения.

Шифрование обычно используется для защиты данных при передаче и данных в состоянии покоя. Каждый раз, когда кто-то использует банкомат или покупает что-то в Интернете с помощью смартфона, для защиты передаваемой информации используется шифрование. Предприятия все чаще полагаются на шифрование для защиты приложений и конфиденциальной информации от репутационного ущерба в случае утечки данных.

Любая система шифрования состоит из трех основных компонентов: данных, механизма шифрования и управления ключами. В шифровании ноутбука все три компонента работают или хранятся в одном месте: на ноутбуке.

В шифровании ноутбука все три компонента работают или хранятся в одном месте: на ноутбуке.

Однако в прикладных архитектурах три компонента обычно запускаются или хранятся в разных местах, чтобы уменьшить вероятность того, что компрометация любого отдельного компонента может привести к компрометации всей системы.

Как работает шифрование?В начале процесса шифрования отправитель должен решить, какой шифр лучше всего скроет смысл сообщения и какую переменную использовать в качестве ключа, чтобы сделать закодированное сообщение уникальным.Наиболее широко используемые типы шифров делятся на две категории: симметричные и асимметричные.

Симметричные шифры, также называемые шифрованием с секретным ключом , используют один ключ. Ключ иногда называют общим секретом , потому что отправитель или вычислительная система, выполняющая шифрование, должны совместно использовать секретный ключ со всеми объектами, уполномоченными расшифровывать сообщение. Шифрование с симметричным ключом обычно намного быстрее, чем асимметричное шифрование.Наиболее широко используемым шифром с симметричным ключом является Advanced Encryption Standard (AES), который был разработан для защиты секретной правительственной информации.

Ключ иногда называют общим секретом , потому что отправитель или вычислительная система, выполняющая шифрование, должны совместно использовать секретный ключ со всеми объектами, уполномоченными расшифровывать сообщение. Шифрование с симметричным ключом обычно намного быстрее, чем асимметричное шифрование.Наиболее широко используемым шифром с симметричным ключом является Advanced Encryption Standard (AES), который был разработан для защиты секретной правительственной информации.

, также известные как шифрование с открытым ключом , используют два разных, но логически связанных ключа. В этом типе криптографии часто используются простые числа для создания ключей, так как с вычислительной точки зрения сложно разложить на множители большие простые числа и реконструировать шифрование. Алгоритм шифрования Rivest-Shamir-Adleman (RSA) в настоящее время является наиболее широко используемым алгоритмом с открытым ключом.С помощью RSA для шифрования сообщения можно использовать открытый или закрытый ключ; тот ключ, который не используется для шифрования, становится ключом дешифрования.

Сегодня многие криптографические процессы используют симметричный алгоритм для шифрования данных и асимметричный алгоритм для безопасного обмена секретным ключом.

Как алгоритмы и ключи используются для того, чтобы сделать текстовое сообщение неразборчивым Преимущества шифрованияОсновной целью шифрования является защита конфиденциальности цифровых данных, хранящихся в компьютерных системах или передаваемых через Интернет или любую другую компьютерную сеть.

Помимо безопасности, внедрение шифрования часто обусловлено необходимостью соблюдения нормативных требований. Ряд организаций и органов по стандартизации либо рекомендуют, либо требуют шифрования конфиденциальных данных, чтобы предотвратить доступ к данным несанкционированных третьих лиц или злоумышленников. Например, стандарт безопасности данных индустрии платежных карт (PCI DSS) требует, чтобы продавцы шифровали данные платежных карт клиентов, когда они хранятся в состоянии покоя и передаются по общедоступным сетям.

Хотя шифрование предназначено для предотвращения доступа неавторизованных лиц к данным, которые они получили, в некоторых ситуациях шифрование также может помешать владельцу данных получить доступ к данным.

Управление ключами — одна из самых больших проблем при построении корпоративной стратегии шифрования, поскольку ключи для расшифровки зашифрованного текста должны находиться где-то в среде, а злоумышленники часто имеют достаточно четкое представление о том, где их искать.

Существует множество рекомендаций по управлению ключами шифрования. Просто управление ключами усложняет процесс резервного копирования и восстановления. Если произойдет крупная авария, процесс извлечения ключей и добавления их на новый сервер резервного копирования может увеличить время, необходимое для начала операции восстановления.

Наличие системы управления ключами недостаточно. Администраторы должны разработать комплексный план защиты системы управления ключами. Как правило, это означает резервное копирование отдельно от всего остального и хранение этих резервных копий таким образом, чтобы было легко получить ключи в случае крупномасштабной аварии.

Как правило, это означает резервное копирование отдельно от всего остального и хранение этих резервных копий таким образом, чтобы было легко получить ключи в случае крупномасштабной аварии.

Шифрование — это эффективный способ защиты данных, но необходимо тщательно управлять криптографическими ключами, чтобы данные оставались защищенными и доступными при необходимости. Доступ к ключам шифрования следует контролировать и предоставлять только тем лицам, которым они абсолютно необходимы.

Стратегии управления ключами шифрования на протяжении всего их жизненного цикла и защиты их от кражи, потери или неправильного использования должны начинаться с аудита, чтобы установить эталон того, как организация настраивает, контролирует, отслеживает и управляет доступом к своим ключам.

Программное обеспечение для управления ключами может помочь централизовать управление ключами, а также защитить ключи от несанкционированного доступа, подмены или модификации.

Упаковка ключей — это тип функции безопасности, присутствующий в некоторых пакетах программного обеспечения для управления ключами, который по существу шифрует ключи шифрования организации по отдельности или в пакетном режиме.Процесс расшифровки упакованных ключей называется распаковкой . Действия по упаковке и распаковке ключей обычно выполняются с симметричным шифрованием.

Типы шифрования- Используйте собственное шифрование (BYOE) — это модель безопасности облачных вычислений, которая позволяет клиентам облачных служб использовать свое собственное программное обеспечение для шифрования и управлять своими собственными ключами шифрования. BYOE также может называться , принесите свой собственный ключ (BYOK).BYOE работает, позволяя клиентам развертывать виртуализированный экземпляр собственного программного обеспечения для шифрования вместе с бизнес-приложением, которое они размещают в облаке.

- Шифрование облачного хранилища — это услуга, предлагаемая поставщиками облачного хранилища, посредством которой данные или текст преобразуются с использованием алгоритмов шифрования, а затем помещаются в облачное хранилище. Облачное шифрование почти идентично внутреннему шифрованию с одним важным отличием: облачный клиент должен потратить время, чтобы узнать о политиках и процедурах провайдера для шифрования и управления ключами шифрования, чтобы сопоставить шифрование с уровнем конфиденциальности хранимых данных. .

- Шифрование на уровне столбцов — это подход к шифрованию базы данных, при котором информация в каждой ячейке определенного столбца имеет один и тот же пароль для доступа, чтения и записи.

- Отклоняемое шифрование — это тип криптографии, который позволяет расшифровывать зашифрованный текст двумя или более способами, в зависимости от того, какой ключ дешифрования используется. Отказоустойчивое шифрование иногда используется в целях дезинформации, когда отправитель ожидает или даже поощряет перехват сообщения.