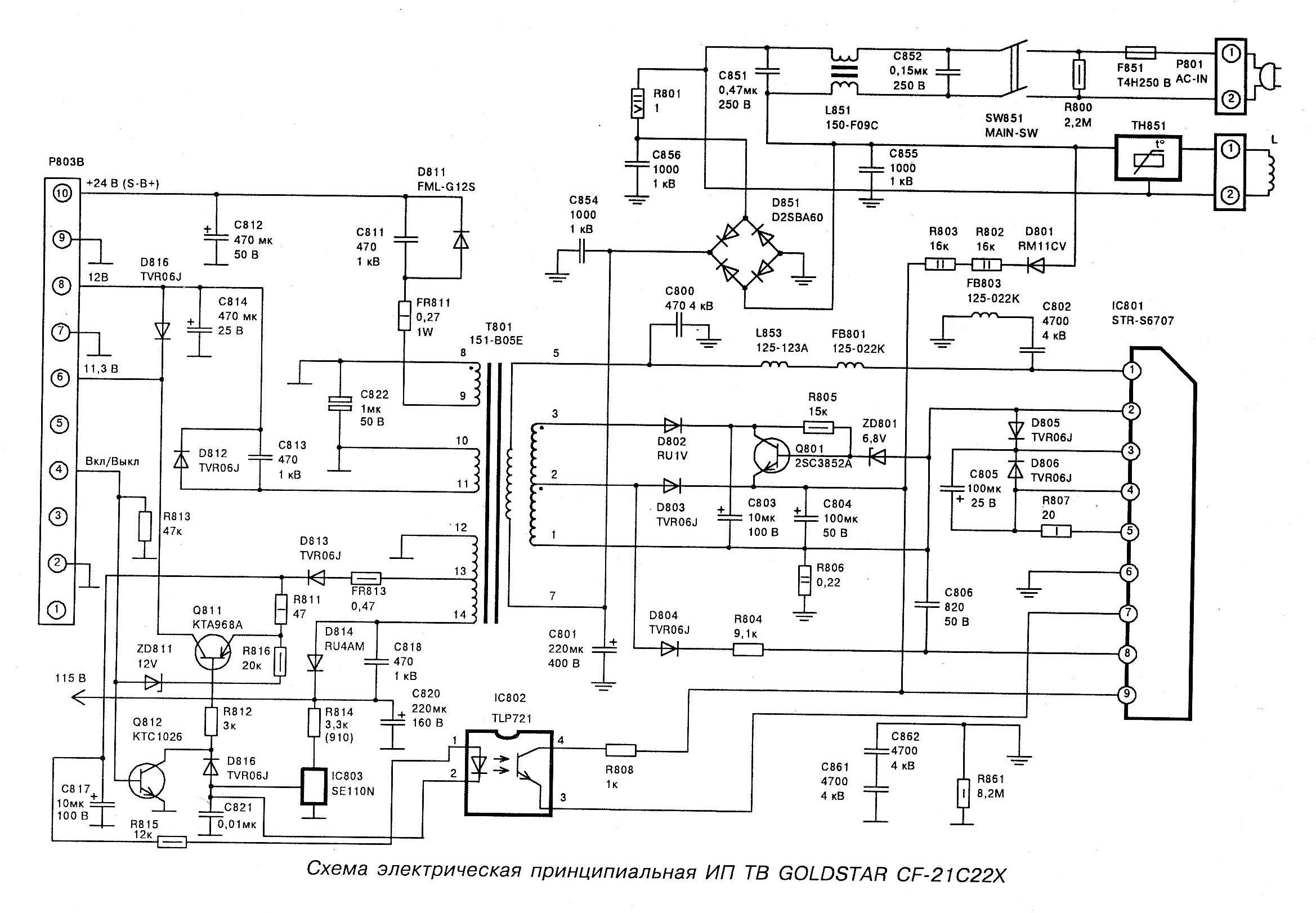

Мк 4412 04: Контейнерный мусоровоз МК-4512-04 (МК-4412-04) на шасси КАМАЗ-43255-R4

КАМАЗ 43255-R4 МК-4412-04, VIN Х89441204F0АА3003

Сохранить фильтр

Сохранить как

Торги №23000027710000000002

Общая сводка

Опубликовано: 06.06.2023

Статус: Открыт прием заявок

(обновлено 07.06.2023 02:45)

Сахалинская область

Тип торгов: Приём заявок: с 06.06.2023 23:00

до 26.06.2023 23:00

28.06.2023 23:00

Электронная торговая площадка: Собственник: Организатор торгов:Стоимость:

Последняя цена:1 606 550. 00

00

5%

Задаток:160 655.00

Предмет торгов:

Автомобиль Мусоровоз МК-4412-04 на шасси КАМАЗ-Р 43255-R4, ГОС. РЕГ НОМЕР М 342 ТР 65, идентификационный номер (VIN) – Х89441204F0АА3003, тип ТС мусоровоз, год выпуска 2015г, № двигателя ISB.7e4 245 86045781, цвет кузова оранжевый, паспорт ТС 77 ОМ 392887 от 18.11.2015г

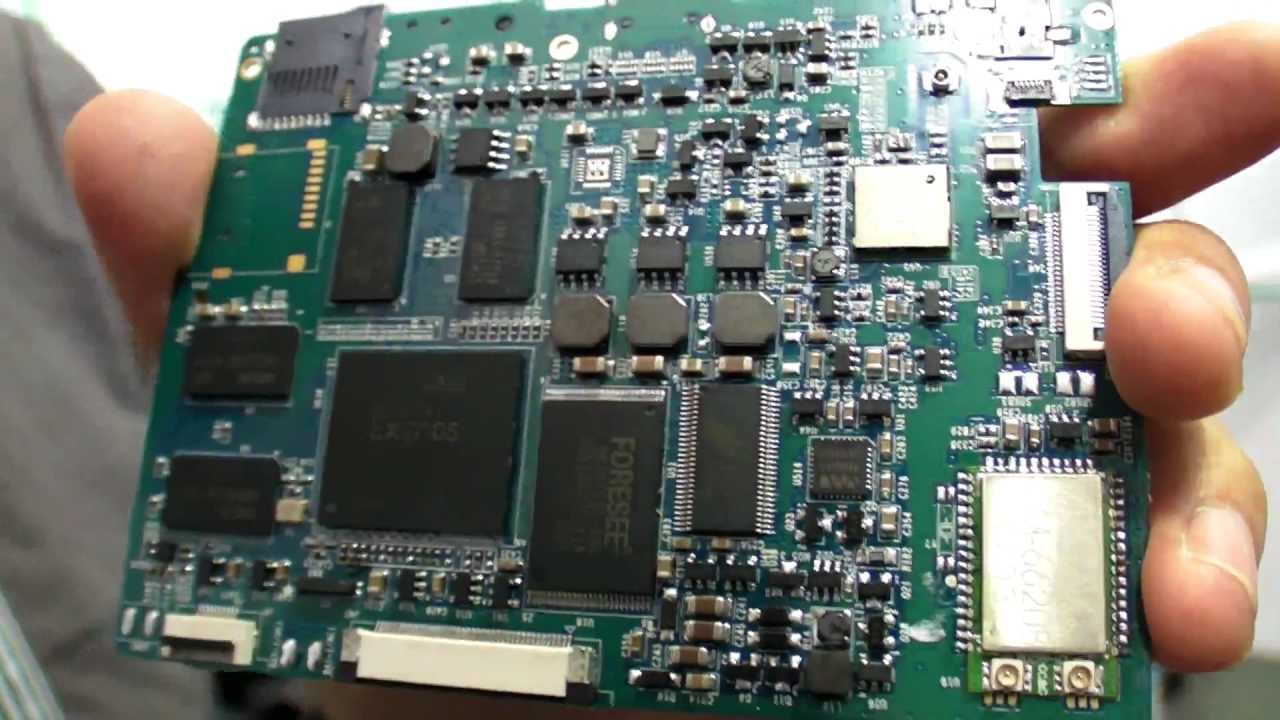

Фото объекта

Информация из ГИБДД

VIN: X89441204F0AA3003

Информация о собственнике

Собственник:МУП “НАШ ДОМ”

Адрес собственника:694020, ОБЛАСТЬ САХАЛИНСКАЯ,РАЙОН КОРСАКОВСКИЙ,ГОРОД КОРСАКОВ,УЛИЦА ЖЕЛЕЗНОДОРОЖНАЯ, д. 1

ИНН:6504006669

ОГРН:1096504000493

СудНет данных

РегионСахалинская область

Организатор торгов

НаименованиеМУНИЦИПАЛЬНОЕ УНИТАРНОЕ ПРЕДПРИЯТИЕ “НАШ ДОМ” КОРСАКОВСКОГО ГОРОДСКОГО ОКРУГА

Email:dom. [email protected]

[email protected]

6504006669

ОГРН1096504000493

Адрес694020, ОБЛАСТЬ САХАЛИНСКАЯ,РАЙОН КОРСАКОВСКИЙ,ГОРОД КОРСАКОВ,УЛИЦА ЖЕЛЕЗНОДОРОЖНАЯ, д. 1

Контактное лицоТихонов Александр Сергеевич

Телефон:+7 ((42) 435)41079

Документы для скачивания

ПТС ЗИЛ130 АНР40 127Б г.н. 378.pdfСвидетельство о регистрации ЗИЛ130 г.н. 378.pdfПроект Договора купли-продажи и акт (1).docxЗаявка образец.doc pdfРазрешение на продажу.pdfИнформационное сообщение.docxПТС КамАз-43253 г.н. 362.pdfПроект Договора купли-продажи и акт (1).docx

pdfРазрешение на продажу.pdfИнформационное сообщение.docxПТС КамАз-43253 г.н. 362.pdfПроект Договора купли-продажи и акт (1).docxСписок основных узлов применяемых при сборки мусоровоза РАРЗ

| Наименование мусоровоза | № п/п. | Сборочные единицы | Обозначение по чертежу | Кол-во |

|---|---|---|---|---|

| МК 1451-04 МК 1451-14 |

1 2 3 4 5 |

Кузов Борт задний Плита прессующая Манипулятор Надрамник |

МКМ 2.01.000 СБ МКМ 2.02.000 СБ МКМ 2.03.000 СБ МКМ 2.03.000 СБ МКМ 2.05.000 СБ |

1 1 1 1 1 |

| МК 4452-04 МК 4451-04 |

1 2 3 4 5 |

Кузов Борт задний Плита прессующая Манипулятор Надрамник |

МКМ 444101.01.000 СБ МКМ 444101.02.000 СБ МКМ 444101.03.000 СБ МКМ 444101.  04.000 СБ 04.000 СБМКМ 444101.05.000 СБ |

1 1 1 1 1 |

| МК 1451-03 МК 1451-13 |

1 2 3 4 5 |

Кузов Борт задний Плита прессующая Манипулятор Надрамник |

МКМ 11.01.000 СБ МКМ 11.01.000 СБ МКМ 11.03.000 СБ МКМ 11.04.000 СБ |

1 1 1 1 1 |

| МК 3411-19 МК 3411-16 МК 3411-17 МК 3412-01 МК 3412-02 |

1 2 3 4 5 6 |

Аутригер Захват Кронштейн Подъёмник Маслобак Рама |

МБС 7.00.100 МБС 7.00.400 МБС 7.00.700 МБС 7.02.000 МБС 7.08.000 МБС 3401.01.000 |

2 1 1 1 1 1 |

| МК 4412-03 МК 4412-04 |

1 2 3 4 5 6 |

Аутригер Захват Кронштейн Подъёмник Маслобак Рама |

МБС 7. 00.100 00.100МБС 7.00.400 МБС 7.00.700 МБС 7.02.000 МБС 7.08.000 МБС 4401.01.000 |

2 1 1 1 1 1 |

| МК1412-03 МК 1412-13 МК 1412-04 МК 1412-14 МК 1412-05 МК 1412-15 |

1 2 3 4 5 |

Аутригер Захват Рама Подъёмник Маслобак |

МБС 7.00.100 МБС 7.00.400 МБС 4ТМ.01.000 МБС 4ТМ.03.000 МБС 7.08.000 |

2 1 1 1 1 |

| МК 1440-04 МК 1440-14 |

1 2 3 4 5 6 |

Контейнер Плита выгружающая Борт задний Кузов Плита Надрамник |

МКЗ.00.020 МКЗ.00.050 МКЗ.00.060 МКЗ.00.100 МКЗ.00.300 МКЗ.00.500 |

1 1 1 1 1 1 |

| МК 4441-04 МК 4441-02 |

1 2 3 4 5 6 7 8 |

Плита Надрамник Кузов Борт задний Контейнер Плита выгружающая Упор Захват |

МКЗ. 00.300 00.300МКЗ.00.500 МКЗ 10.01.000 МКЗ 10.03.000 МКЗ 10.04.000 МКЗ 10.05.000 МКЗ 10.06.000 |

1 1 1 1 1 1 1 1 |

| МК 4441-07 МК 4441-08 МК 3442-10 МК 3442-11 |

1 2 3 4 5 |

Плита Задний борт Кузов Захват Ловитель |

МКЗ 40.03.000 МКЗ 42.04.000 МКЗ 40.02.000 МКЗ 40.05.000 МКЗ 40.20.000 |

1 1 1 1 1 |

| МК 4442-07 МК 4442-08 МК 3444-10 МК 3442-11 |

1 2 3 4 5 |

Плита Задний борт Кузов Захват Ловитель |

МКЗ 40.03.000 МКЗ 42.22.000 МКЗ 40.24.000 МКЗ 40.05.000 МКЗ 40.22.000 |

1 1 1 1 1 |

| МК 4447-07 МК 4447-08 МК 3447-10 МК 3447-11 |

1 2 3 4 5 |

Кузов Задний борт Захват Ловитель Плита |

МКЗ 42. 02.000 02.000МКЗ 42.04.000 МКЗ 40.05.000 МКЗ 40.20.000 МКЗ 42.03.000 |

1 1 1 1 1 |

| МК 4447-07 МК 4447-08 МК 3447-10 МК 3447-11 |

1 2 3 4 5 |

Кузов Задний борт Захват Ловитель Плита |

МКЗ 42.24.000 МКЗ 42.22.000 МКЗ 40.05.000 МКЗ 40.20.000 МКЗ 42.03.000 |

1 1 1 1 1 |

| МК 4449-02 МК 4443-04 МК 4445-05 МК 4445-06 |

1 2 3 4 |

Кузов Плита Борт задний Захват |

МК 180.01.000 МК 180.02.000 МК 180.04.000 RA2.02.000 |

1 1 1 1 |

| МК 3451-01 МК 3451-02 МК 3452-02 МК 3451-03 МК 3451-08 МК 3452-03 МК 3452-08 |

1 2 3 4 5 |

Кузов Пресс камера Задний борт Надрамник Манипулятор |

МКМ 35. 01.000 01.000МКМ 9.01.100 МКМ 45.02.000 МКМ 35.05.000 МКМ 3.07.000 |

1 1 1 1 1 |

| МК 3448-01 МК 3448-02 МК 3448-03 МК 3448-08 МК 4448-05 МК 4448-06 МК 4448-07 МК 4448-08 МК 3448-10 МК 4448 |

1 2 3 4 |

Кузов Борт задний Плита Портал (Механизм подъёма бункера) |

А2.101Т01 RA2.003.000 A2.126.000 МПБ.03.000 |

1 1 1 1 |

| МК-3447-01 МК 3447-02 МК 3447-03 МК 3447-08 МК 4446-05 МК 4446-06 МК 4446-07 МК 4446-08 МК 3446-10 МК 3446-11 |

1 2 3 4 |

Кузов Борт задний Плита Портал (Механизм подъёма бункера) |

CS.0000.9000 RA2.003.000 РЕ.0000.0000 МПБ.03.000 |

1 1 1 1 |

О компонентах безопасности macOS Mojave 10.14

Выпущено 24 сентября 2018 г.

Bluetooth

Доступно для: iMac (21,5 дюйма, конец 2012 г.), iMac (27 дюймов, конец 2012 г.) ), iMac (21,5- дюймов, конец 2013 г.), iMac (21,5 дюйма, середина 2014 г.), iMac (Retina 5K, 27 дюймов, конец 2014 г.), iMac (21,5 дюйма, конец 2015 г.), Mac mini (середина 2011 г.), Mac mini Server ( середина 2011 г.), Mac mini (конец 2012 г.), Mac mini Server (конец 2012 г.), Mac mini (конец 2014 г.), Mac Pro (конец 2013 г.), MacBook Air (11 дюймов, середина 2011 г.), MacBook Air (13 дюймов , середина 2011 г.), MacBook Air (11 дюймов, середина 2012 г.), MacBook Air (13 дюймов, середина 2012 г.), MacBook Air (11 дюймов, середина 2013 г.), MacBook Air (13 дюймов, середина 2013 г.), MacBook Air (11 дюймов, начало 2015 г.), MacBook Air (13 дюймов, начало 2015 г.), MacBook Pro (13 дюймов, середина 2012 г.), MacBook Pro (15 дюймов, середина 2012 г.), MacBook Pro (Retina, 13– дюймов, начало 2013 г.), MacBook Pro (Retina, 15 дюймов, начало 2013 г.), MacBook Pro (Retina, 13 дюймов, конец 2013 г.

Воздействие. Злоумышленник, занимающий привилегированное положение в сети, может перехватить трафик Bluetooth.

Описание. В Bluetooth существовала проблема с проверкой ввода. Проблема устранена путем улучшенной проверки ввода.

CVE-2018-5383: Lior Neumann и Eli Biham

Указанные ниже обновления доступны для следующих моделей Mac: MacBook (начало 2015 г. и новее), MacBook Air (середина 2012 г. и новее), MacBook Pro (середина 2012 г. и новее). новее), Mac mini (конец 2012 г. и новее), iMac (конец 2012 г. и новее), iMac Pro (все модели), Mac Pro (модели конца 2013 г., середины 2010 г. и середины 2012 г. с рекомендуемым графическим процессором с поддержкой Metal, включая MSI Игровая Radeon RX 560 и Sapphire Radeon PULSE RX 580)

afpserver

Воздействие. Удаленный злоумышленник может атаковать серверы AFP через HTTP-клиенты.

Описание. Проблема проверки ввода устранена путем улучшенной проверки ввода.

CVE-2018-4295: Jianjun Chen (@whucjj) из Университета Цинхуа и Калифорнийского университета в Беркли

Запись добавлена 30 октября 2018 г.

App Store

Воздействие. Вредоносная программа может определить Apple ID владельца компьютера

Описание. При обработке идентификатора Apple ID возникала проблема с правами доступа. Проблема устранена путем улучшенного контроля доступа.

CVE-2018-4324: Сергей Кривоблоцкий из MacPaw Inc.

AppleGraphicsControl

Воздействие. Приложение может читать ограниченную память

Описание. Проблема проверки устранена путем улучшенной очистки ввода. .

CVE-2018-4417: Ли из Лаборатории информационной безопасности Университета Йонсей, работающий с Trend Micro Zero Day Initiative

Запись добавлена 30 октября 2018 г.

Брандмауэр приложений

Воздействие. Процесс в песочнице может обойти ограничения песочницы

Описание. Проблема с конфигурацией устранена путем введения дополнительных ограничений.

Проблема с конфигурацией устранена путем введения дополнительных ограничений.

CVE-2018-4353: Abhinav Bansal из LinkedIn Inc.

Запись обновлена 30 октября 2018 г.

APR

Воздействие. В Perl существовало несколько проблем с переполнением буфера.

Описание. Несколько проблем в Perl устранены путем улучшенной обработки памяти.

CVE-2017-12613: Крейг Янг из Tripwire VERT

CVE-2017-12618: Крейг Янг из Tripwire VERT

Запись добавлена 30 октября 2018 г.

ATS

Воздействие. Вредоносное приложение может повысить уровень привилегий.

Описание. Проблема повреждения памяти устранена путем улучшенной проверки ввода.

CVE-2018-4411: Лиланг Ву Мууни Ли из Trend Micro, работающий с Trend Micro Zero Day Initiative

Запись добавлена 30 октября 2018 г.

ATS

Воздействие. Приложение может считывать ограниченную память.

Описание. Чтение за пределами границ устранено путем улучшенной проверки границ.

Чтение за пределами границ устранено путем улучшенной проверки границ.

CVE-2018-4308: Mohamed Ghannam (@_simo36)

Запись добавлена 30 октября 2018 г.

Автоматическая разблокировка

Воздействие. Вредоносное приложение может получить доступ к AppleID локальных пользователей.

Описание. При проверке прав возникала проблема. Проблема устранена путем улучшенной проверки права на процесс.

CVE-2018-4321: Мин (Спарк) Чжэн, Сяолун Бай из Alibaba Inc.

CFNetwork

Воздействие. Приложение может выполнять произвольный код с системными привилегиями

Описание. Возникла проблема с повреждением памяти. исправлено с улучшенной обработкой памяти.

CVE-2018-4126: Bruno Keith (@bkth_), работающий с Trend Micro Zero Day Initiative

Запись добавлена 30 октября 2018 г.

CoreFoundation

Воздействие. Вредоносное приложение может повысить привилегии

Описание. Проблема с повреждением памяти устранена путем улучшенной проверки ввода.

Проблема с повреждением памяти устранена путем улучшенной проверки ввода.

CVE-2018-4412: Национальный центр кибербезопасности Великобритании (NCSC)

Запись добавлена 30 октября 2018 г.

CoreFoundation

Воздействие. Приложение может получить повышенные привилегии.

Описание. Проблема повреждения памяти устранена путем улучшенной проверки ввода.

CVE-2018-4414: Национальный центр кибербезопасности Великобритании (NCSC)

Запись добавлена 30 октября 2018 г.

CoreText

Воздействие. Обработка вредоносного текстового файла может привести к выполнению произвольного кода.

Описание. Проблема использования после бесплатного использования устранена путем улучшенного управления памятью.

CVE-2018-4347: Василий Ткачук из Readdle

Запись добавлена 30 октября 2018 г., обновлена 13 декабря 2018 г.

Crash Reporter

Воздействие: приложение может читать ограниченную память

Описание. Проблема проверки устранена путем улучшенной очистки ввода.

Проблема проверки устранена путем улучшенной очистки ввода.

CVE-2018-4333: Brandon Azad

CUPS

Воздействие. В некоторых конфигурациях удаленный злоумышленник может заменить содержимое сообщения с сервера печати произвольным содержимым

Описание. Устранена проблема внедрения с улучшенной проверкой.

CVE-2018-4153: Michael Hanselmann из hansmi.ch

Запись добавлена 30 октября 2018 г.

CUPS

Воздействие. Злоумышленник с привилегированным положением может выполнить атаку типа «отказ в обслуживании».

Описание. Проблема отказа в обслуживании устранена путем улучшенной проверки.

CVE-2018-4406: Michael Hanselmann из hansmi.ch

Запись добавлена 30 октября 2018 г.

Словарь

Воздействие. Анализ вредоносного файла словаря может привести к раскрытию информации о пользователе. Проблема устранена путем очистки ввода.

CVE-2018-4346: Войцех Регула (@_r3ggi) из SecuRing

Запись добавлена 30 октября 2018 г.

DiskArbitration

Воздействие. Вредоносное приложение может изменять содержимое системного раздела EFI и выполнять произвольный код с привилегиями ядра, если безопасная загрузка не включена.

Описание. В DiskArbitration существовала проблема с разрешениями. Это было решено с помощью дополнительных проверок прав собственности.

CVE-2018-4296: Виталий Чепцов

Запись обновлена 22 января 2019 г.

dyld

Воздействие. Вредоносное приложение может изменять защищенные части файловой системы.

Описание. Проблема с конфигурацией устранена с помощью дополнительных ограничений.

CVE-2018-4433: Виталий Чепцов

Запись обновлена 22 января 2019 г.

fdesetup

Воздействие. Институциональные ключи восстановления могут неправильно отображаться как имеющиеся

Описание. Логическая проблема устранена путем улучшенного управления состоянием.

CVE-2019-8643: Арун Шарма из VMWare

Запись добавлена 1 августа 2019 г.

Микропрограмма

Воздействие. Злоумышленник, имеющий физический доступ к устройству, может повысить уровень привилегий.

Описание. Проблема повреждения памяти устранена путем улучшенной проверки ввода.

CVE-2017-5731: Intel и Eclypsium

CVE-2017-5732: Intel и Eclypsium

CVE-2017-5733: Intel и Eclypsium

CVE-2017-5734: Intel и Эклипсиум

CVE-2017-5735: Intel и Eclypsium

Запись добавлена 24 июня 2019 г.

Grand Central Dispatch

Воздействие. Приложение может выполнять произвольный код с системными привилегиями

Описание. Проблема повреждения памяти устранена путем улучшенной обработки памяти.

CVE-2018-4426: Brandon Azad

Запись добавлена 30 октября 2018 г.

Heimdal

Воздействие. Приложение может выполнять произвольный код с системными привилегиями

Описание. Проблема с повреждением памяти устранена путем улучшенной обработки памяти.

CVE-2018-4331: Брэндон Азад

CVE-2018-4332: Брэндон Азад

CVE-2018-4343: Брэндон Азад

Запись добавлена 30 октября 2018 г.

Гипервизор

Воздействие. Системы с микропроцессорами, использующими спекулятивное выполнение и преобразование адресов, могут допускать несанкционированное раскрытие информации, находящейся в кэше данных L1, злоумышленнику с локальным доступом пользователя с привилегиями гостевой ОС через ошибку страницы терминала и боковую анализ каналов

Описание. Проблема с раскрытием информации устранена путем очистки кэша данных L1 при входе в виртуальную машину.

CVE-2018-3646: Барис Касикчи, Даниэль Генкин, Офир Вайссе и Томас Ф. Вениш из Мичиганского университета, Марк Зильберштейн и Марина Минкин из Техниона, Рауль Стрэкс, Джо Ван Балк и Фрэнк Писсенс из КУ Левен, Родриго Бранко, Энрике Каваками, Ке Сун и Кекай Ху из Intel Corporation, Юваль Яром из Университета Аделаиды

Запись добавлена 30 октября 2018 г.

iBooks

Воздействие. Анализ вредоносного файла iBooks может привести к раскрытию информации о пользователе.

Описание. Проблема с конфигурацией устранена с дополнительными ограничениями.

CVE-2018-4355: evi1m0 команды безопасности bilibili

Запись добавлена 30 октября 2018 г.

Драйвер графической системы Intel

Воздействие. Приложение может читать ограниченную память.

Описание. Проблема проверки устранена путем улучшенной очистки ввода.

CVE-2018-4396: Ю Ван из Didi Research America

CVE-2018-4418: Ю Ван из Didi Research America

Запись добавлена 30 октября 2018 г.

Драйвер графической системы Intel

Воздействие. Приложение может читать ограниченную память.

Описание. Проблема с инициализацией памяти устранена путем улучшенной обработки памяти.

CVE-2018-4351: группа Appology @ Theori, работающая с Trend Micro Zero Day Initiative

Запись добавлена 30 октября 2018 г.

Драйвер графической системы Intel

Воздействие. Приложение может выполнять произвольный код с системными привилегиями.

Описание. Проблема повреждения памяти устранена путем улучшенной проверки ввода.

CVE-2018-4350: Ю Ван из Didi Research America

Запись добавлена 30 октября 2018 г.

Графический драйвер Intel

Воздействие. Приложение может выполнять произвольный код с системными привилегиями

Описание. Проблема с повреждением памяти устранена путем улучшенной обработки памяти.

CVE-2018-4334: Ян Бир из Google Project Zero

Запись добавлена 30 октября 2018 г.

Драйвер графической системы Intel

Воздействие. Приложение может выполнять произвольный код с привилегиями ядра.

Описание. Проблема повреждения памяти устранена путем улучшенной проверки ввода.

CVE-2018-4451: Тайлер Бохан из Cisco Talos

CVE-2018-4456: Тайлер Бохан из Cisco Talos

Запись добавлена 21 декабря 2018 г. , обновлена 22 января 2019 г.

, обновлена 22 января 2019 г.

IOHIDFamily

Воздействие. Вредоносное приложение может выполнять произвольный код с привилегиями ядра.

Описание. Проблема повреждения памяти устранена путем улучшенной проверки ввода.

CVE-2018-4408: Ян Бир из Google Project Zero

Запись добавлена 30 октября 2018 г., обновлена 1 августа 2019 г.

IOKit

Воздействие. Вредоносное приложение может выйти из изолированной программной среды

Описание. Проблема с повреждением памяти устранена путем улучшенной обработки памяти.

CVE-2018-4341: Ян Бир из Google Project Zero

CVE-2018-4354: Ян Бир из Google Project Zero

Запись добавлена 30 октября 2018 г.

IOKit

Воздействие. Приложение может выполнять произвольный код с привилегиями ядра.

Описание. Проблема повреждения памяти устранена путем улучшенного управления состоянием.

CVE-2018-4383: Apple

Запись добавлена 30 октября 2018 г.

IOUserEthernet

Воздействие. Приложение может выполнять произвольный код с привилегиями ядра.

Описание. Проблема повреждения памяти устранена путем улучшенной обработки памяти.

CVE-2018-4401: Apple

Запись добавлена 30 октября 2018 г.

Ядро

Воздействие. Вредоносное приложение могло утечь конфиденциальную информацию о пользователе. Эта проблема устранена с помощью дополнительных ограничений.

CVE-2018-4399: Fabiano Anemone (@anoane)

Запись добавлена 30 октября 2018 г.

Ядро

Воздействие. Злоумышленник с привилегированным положением в сети может выполнить произвольный код.

Описание. Проблема повреждения памяти устранена путем улучшенной проверки.

CVE-2018-4407: Кевин Бэкхаус из Semmle Ltd.

Запись добавлена 30 октября 2018 г.

Ядро

Воздействие. Приложение может выполнять произвольный код с привилегиями ядра

Описание. Проблема с повреждением памяти устранена путем улучшенной обработки памяти.

Проблема с повреждением памяти устранена путем улучшенной обработки памяти.

CVE-2018-4336: Брэндон Азад

CVE-2018-4337: Ян Бир из Google Project Zero

CVE-2018-4340: Мохамед Ганнам (@_simo36)

CVE-2018-43 44: Национальная кибербезопасность Великобритании Центр безопасности (NCSC)

CVE-2018-4425: копия, работающая с инициативой Trend Micro Zero Day Initiative, Джувэй Лин (@panicaII) из Trend Micro, работающая с инициативой Trend Micro Zero Day Initiative

Запись обновлена 30 октября 2018 г.

LibreSSL

Воздействие. В этом обновлении устранены многочисленные проблемы в libressl.

Описание. Многие проблемы устранены путем обновления libressl до версии 2.6.4.

CVE-2015-3194

CVE-2015-5333

CVE-2015-5334

CVE-2016-0702

Запись добавлена 30 октября 2018 г., обновлено 13 декабря 2018 г.

Окно входа в систему

Воздействие: локальный пользователь может вызвать отказ в обслуживании

Описание. Проблема проверки устранена путем улучшенной логики.

Проблема проверки устранена путем улучшенной логики.

CVE-2018-4348: Кен Гэннон из MWR InfoSecurity и Кристиан Демко из MWR InfoSecurity

Запись добавлена 30 октября 2018 г.

mDNSOffloadUserClient

Воздействие. Приложение может выполнять произвольный код с привилегиями ядра.

Описание. Проблема повреждения памяти устранена путем улучшенной обработки памяти.

CVE-2018-4326: анонимный исследователь, работающий с Zero Day Initiative Trend Micro, Чжуо Лян из Qihoo 360 Nirvan Team 9.0003

Запись добавлена 30 октября 2018 г.

MediaRemote

Воздействие. Процесс в песочнице может обойти ограничения песочницы

Описание. Проблема с доступом устранена с помощью дополнительных ограничений песочницы.

CVE-2018-4310: CodeColorist из Ant-Financial LightYear Labs

Запись добавлена 30 октября 2018 г.

Микрокод

Воздействие. Системы с микропроцессорами, использующие спекулятивное выполнение и спекулятивное выполнение операций чтения памяти до того, как станут известны адреса всех предшествующих операций записи в память, могут позволить несанкционированное раскрытие информации злоумышленнику с локальным доступом пользователя посредством анализа побочного канала.

Описание. Проблема раскрытия информации устранена путем обновления микрокода. Это гарантирует, что старые данные, считанные с недавно записанных адресов, не могут быть прочитаны через спекулятивный побочный канал.

CVE-2018-3639: Янн Хорн (@tehjh) из Google Project Zero (GPZ), Кен Джонсон из Microsoft Security Response Center (MSRC)

Запись добавлена 30 октября 2018 г.

Безопасность

Воздействие: локальный пользователь может вызвать отказ в обслуживании

Описание. Проблема устранена путем улучшенных проверок.

CVE-2018-4395: Патрик Уордл из Digita Security

Запись добавлена 30 октября 2018 г.

Безопасность

Воздействие. Злоумышленник может использовать уязвимости в криптографическом алгоритме RC4

Описание. Проблема устранена путем удаления RC4.

CVE-2016-1777: Pepi Zawodsky

Spotlight

Воздействие. Приложение может выполнять произвольный код с системными привилегиями

Описание. Проблема с повреждением памяти устранена путем улучшенной обработки памяти.

Проблема с повреждением памяти устранена путем улучшенной обработки памяти.

CVE-2018-4393: Lufeng Li

Запись добавлена 30 октября 2018 г.

Symptom Framework

Воздействие. Приложение может читать ограниченную память.

CVE-2018-4203: Bruno Keith (@bkth_), работающий с Trend Micro Zero Day Initiative

Запись добавлена 30 октября 2018 г.

Текст

Воздействие. Обработка вредоносного текстового файла может привести к отказу в обслуживании.

Описание. Проблема отказа в обслуживании устранена путем улучшенной проверки.

CVE-2018-4304: jianan.huang (@Sevck)

Запись добавлена 30 октября 2018 г.

Wi-Fi

Воздействие. Приложение может читать ограниченную память.

Описание. Проблема проверки устранена путем улучшенной очистки ввода.

CVE-2018-4338: Lee @ SECLAB, Университет Йонсей, работающий с инициативой Trend Micro Zero Day Initiative

Запись добавлена 23 октября 2018 г.

PhosphoPlus® ULK1 (Ser757) Дуэт антител

- Продукты

- Первичные антитела

- PhosphoPlus ® ULK1 (Ser757) Дуэт антител

Отзывы ()

Цитаты (0)

Иммунопреципитация ULK1 из экстрактов клеток MCF7. Дорожка 1 представляет собой 10% ввод, дорожка 2 осаждается кроличьим (DA1E) mAb IgG XP ® изотипический контроль № 3900, а дорожка 3 представляет собой кроличьи mAb ULK1 (D8H5), № 8054. Вестерн-блоттинг проводили с использованием кроличьего mAb ULK1 (D8H5). Показать больше Simple Western™ анализ лизатов (0,1 мг/мл) клеток RD с использованием кроличьего mAb ULK1 (D8H5) #8054. Виртуальный вид дорожки (слева) показывает одну целевую полосу (как указано) при разведении первичного антитела 1:50 и 1:250. На соответствующем изображении электрофореграммы (справа) показана хемилюминесценция по молекулярной массе вдоль капилляра при разведении первичного антитела 1:50 (синяя линия) и 1:250 (зеленая линия). Этот эксперимент проводили в восстановительных условиях на приборе Jess™ Simple Western от ProteinSimple, торговой марки BioTechne, с использованием модуля разделения 12-230 кДа.

Показать больше Вестерн-блоттинг экстракта клеток A172, необработанных (-) или обработанных ингибиторами mTOR, либо Torin-1 (250 нМ, 5 часов), Torin-2 (250 нМ, 5 часов), либо INK128 (250 нМ, 5 часов). ) с использованием mAb кролика Phospho-ULK1 (Ser757) (D7O6U) (вверху) или mAb кролика ULK1 (D8H5) № 8054 (внизу).

Показать больше Вестерн-блот анализ экстрактов контрольных клеток U-2 OS или CRISPR/Cas9Нокаут ULK1 (KO) OS-клетки U-2, необработанные (-) или обработанные активатором AMPK 991 (50 мкМ, 1 час; +) с использованием ULK1 (D8H5) Кроличьих mAb (вверху), Phospho-ULK1 (Ser555) (D1h5) mAb кролика № 5869 (в центре) или GAPDH (D16h21) XP ® mAb кролика № 5174 (внизу).

На соответствующем изображении электрофореграммы (справа) показана хемилюминесценция по молекулярной массе вдоль капилляра при разведении первичного антитела 1:50 (синяя линия) и 1:250 (зеленая линия). Этот эксперимент проводили в восстановительных условиях на приборе Jess™ Simple Western от ProteinSimple, торговой марки BioTechne, с использованием модуля разделения 12-230 кДа.

Показать больше Вестерн-блоттинг экстракта клеток A172, необработанных (-) или обработанных ингибиторами mTOR, либо Torin-1 (250 нМ, 5 часов), Torin-2 (250 нМ, 5 часов), либо INK128 (250 нМ, 5 часов). ) с использованием mAb кролика Phospho-ULK1 (Ser757) (D7O6U) (вверху) или mAb кролика ULK1 (D8H5) № 8054 (внизу).

Показать больше Вестерн-блот анализ экстрактов контрольных клеток U-2 OS или CRISPR/Cas9Нокаут ULK1 (KO) OS-клетки U-2, необработанные (-) или обработанные активатором AMPK 991 (50 мкМ, 1 час; +) с использованием ULK1 (D8H5) Кроличьих mAb (вверху), Phospho-ULK1 (Ser555) (D1h5) mAb кролика № 5869 (в центре) или GAPDH (D16h21) XP ® mAb кролика № 5174 (внизу). Отсутствие сигнала в клетках ULK1 KO подтверждает специфичность антител к нокаутным клеткам ULK1. ULK1 были любезно предоставлены доктором Рубеном Шоу, Институт биологических исследований Солка, Ла-Хойя, Калифорния.

Показать больше Вестерн-блот-анализ экстрактов из различных клеточных линий с использованием Phospho-ULK1 (Ser757) (D7O6U) Rabbit mAb.

Показать больше Вестерн-блот анализ экстрактов из различных клеточных линий с использованием кроличьего mAb ULK1 (D8H5).

Показать больше Конфокальный иммунофлуоресцентный анализ клеток MCF7, необработанных (слева), необработанных и подвергнутых постобработке λ-фосфатазой (в центре) или обработанных Торином 1 #14379(250 нМ, 5 часов; справа), с использованием Phospho-ULK1 (Ser757) (D7O6U) мАт кролика. Синий = Hoechst 33342 #4082 (флуоресцентный краситель ДНК).

Показать больше Вестерн-блот-анализ экстрактов клеток MEF и ULK1 (-/-) MEF дикого типа с использованием mAb кролика ULK1 (D8H5) (верхний) и mAb кролика β-актин (D6A8) № 8457 (нижний).

Отсутствие сигнала в клетках ULK1 KO подтверждает специфичность антител к нокаутным клеткам ULK1. ULK1 были любезно предоставлены доктором Рубеном Шоу, Институт биологических исследований Солка, Ла-Хойя, Калифорния.

Показать больше Вестерн-блот-анализ экстрактов из различных клеточных линий с использованием Phospho-ULK1 (Ser757) (D7O6U) Rabbit mAb.

Показать больше Вестерн-блот анализ экстрактов из различных клеточных линий с использованием кроличьего mAb ULK1 (D8H5).

Показать больше Конфокальный иммунофлуоресцентный анализ клеток MCF7, необработанных (слева), необработанных и подвергнутых постобработке λ-фосфатазой (в центре) или обработанных Торином 1 #14379(250 нМ, 5 часов; справа), с использованием Phospho-ULK1 (Ser757) (D7O6U) мАт кролика. Синий = Hoechst 33342 #4082 (флуоресцентный краситель ДНК).

Показать больше Вестерн-блот-анализ экстрактов клеток MEF и ULK1 (-/-) MEF дикого типа с использованием mAb кролика ULK1 (D8H5) (верхний) и mAb кролика β-актин (D6A8) № 8457 (нижний). Клетки MEF были любезно предоставлены доктором Рубеном Шоу (Институт Солка, Ла-Хойя, Калифорния).

Показать больше Проточный цитометрический анализ клеток SCLC-21H, обработанных Торином 1 #14379(250 нМ, 2 часа; синий) или необработанные (зеленый) с использованием Phospho-ULK1 (Ser757) (D7O6U) mAb кролика (сплошные линии) или mAb кролика с соответствующей концентрацией (DA1E) IgG XP ® изотипический контроль № 3900 (пунктирная линия) линии). Антикроличий IgG (H+L), фрагмент F(ab’) 2 (конъюгат Alexa Fluor ® 488) #4412 использовали в качестве вторичного антитела.

Показать больше Иммунопреципитация ULK1 из экстрактов клеток MCF7. Дорожка 1 представляет собой 10% ввод, дорожка 2 осаждается кроличьим (DA1E) mAb IgG XP ® изотипический контроль № 3900, а дорожка 3 представляет собой кроличьи mAb ULK1 (D8H5), № 8054. Вестерн-блоттинг проводили с использованием кроличьего mAb ULK1 (D8H5). Simple Western™ анализ лизатов (0,1 мг/мл) клеток RD с использованием кроличьего mAb ULK1 (D8H5) #8054.

Клетки MEF были любезно предоставлены доктором Рубеном Шоу (Институт Солка, Ла-Хойя, Калифорния).

Показать больше Проточный цитометрический анализ клеток SCLC-21H, обработанных Торином 1 #14379(250 нМ, 2 часа; синий) или необработанные (зеленый) с использованием Phospho-ULK1 (Ser757) (D7O6U) mAb кролика (сплошные линии) или mAb кролика с соответствующей концентрацией (DA1E) IgG XP ® изотипический контроль № 3900 (пунктирная линия) линии). Антикроличий IgG (H+L), фрагмент F(ab’) 2 (конъюгат Alexa Fluor ® 488) #4412 использовали в качестве вторичного антитела.

Показать больше Иммунопреципитация ULK1 из экстрактов клеток MCF7. Дорожка 1 представляет собой 10% ввод, дорожка 2 осаждается кроличьим (DA1E) mAb IgG XP ® изотипический контроль № 3900, а дорожка 3 представляет собой кроличьи mAb ULK1 (D8H5), № 8054. Вестерн-блоттинг проводили с использованием кроличьего mAb ULK1 (D8H5). Simple Western™ анализ лизатов (0,1 мг/мл) клеток RD с использованием кроличьего mAb ULK1 (D8H5) #8054. Виртуальный вид дорожки (слева) показывает одну целевую полосу (как указано) при разведении первичного антитела 1:50 и 1:250. На соответствующем изображении электрофореграммы (справа) показана хемилюминесценция по молекулярной массе вдоль капилляра при разведении первичного антитела 1:50 (синяя линия) и 1:250 (зеленая линия). Этот эксперимент проводили в восстановительных условиях на приборе Jess™ Simple Western от ProteinSimple, торговой марки BioTechne, с использованием модуля разделения 12-230 кДа. Вестерн-блоттинг экстракта клеток A172, необработанных (-) или обработанных ингибиторами mTOR, либо Torin-1 (250 нМ, 5 часов), Torin-2 (250 нМ, 5 часов), либо INK128 (250 нМ, 5 часов). ) с использованием mAb кролика Phospho-ULK1 (Ser757) (D7O6U) (вверху) или mAb кролика ULK1 (D8H5) № 8054 (внизу). Вестерн-блот анализ экстрактов контрольных клеток U-2 OS или CRISPR/Cas9Нокаут ULK1 (KO) OS-клетки U-2, необработанные (-) или обработанные активатором AMPK 991 (50 мкМ, 1 час; +) с использованием ULK1 (D8H5) Кроличьих mAb (вверху), Phospho-ULK1 (Ser555) (D1h5) mAb кролика № 5869 (в центре) или GAPDH (D16h21) XP ® mAb кролика № 5174 (внизу).

Виртуальный вид дорожки (слева) показывает одну целевую полосу (как указано) при разведении первичного антитела 1:50 и 1:250. На соответствующем изображении электрофореграммы (справа) показана хемилюминесценция по молекулярной массе вдоль капилляра при разведении первичного антитела 1:50 (синяя линия) и 1:250 (зеленая линия). Этот эксперимент проводили в восстановительных условиях на приборе Jess™ Simple Western от ProteinSimple, торговой марки BioTechne, с использованием модуля разделения 12-230 кДа. Вестерн-блоттинг экстракта клеток A172, необработанных (-) или обработанных ингибиторами mTOR, либо Torin-1 (250 нМ, 5 часов), Torin-2 (250 нМ, 5 часов), либо INK128 (250 нМ, 5 часов). ) с использованием mAb кролика Phospho-ULK1 (Ser757) (D7O6U) (вверху) или mAb кролика ULK1 (D8H5) № 8054 (внизу). Вестерн-блот анализ экстрактов контрольных клеток U-2 OS или CRISPR/Cas9Нокаут ULK1 (KO) OS-клетки U-2, необработанные (-) или обработанные активатором AMPK 991 (50 мкМ, 1 час; +) с использованием ULK1 (D8H5) Кроличьих mAb (вверху), Phospho-ULK1 (Ser555) (D1h5) mAb кролика № 5869 (в центре) или GAPDH (D16h21) XP ® mAb кролика № 5174 (внизу). Отсутствие сигнала в клетках ULK1 KO подтверждает специфичность антител к нокаутным клеткам ULK1. ULK1 были любезно предоставлены доктором Рубеном Шоу, Институт биологических исследований Солка, Ла-Хойя, Калифорния. Вестерн-блот-анализ экстрактов из различных клеточных линий с использованием Phospho-ULK1 (Ser757) (D7O6U) Rabbit mAb. Вестерн-блот анализ экстрактов из различных клеточных линий с использованием кроличьего mAb ULK1 (D8H5). Конфокальный иммунофлуоресцентный анализ клеток MCF7, необработанных (слева), необработанных и подвергнутых постобработке λ-фосфатазой (в центре) или обработанных Торином 1 #14379(250 нМ, 5 часов; справа), с использованием Phospho-ULK1 (Ser757) (D7O6U) мАт кролика. Синий = Hoechst 33342 #4082 (флуоресцентный краситель ДНК). Вестерн-блот-анализ экстрактов клеток MEF и ULK1 (-/-) MEF дикого типа с использованием mAb кролика ULK1 (D8H5) (верхний) и mAb кролика β-актин (D6A8) № 8457 (нижний). Клетки MEF были любезно предоставлены доктором Рубеном Шоу (Институт Солка, Ла-Хойя, Калифорния).

Отсутствие сигнала в клетках ULK1 KO подтверждает специфичность антител к нокаутным клеткам ULK1. ULK1 были любезно предоставлены доктором Рубеном Шоу, Институт биологических исследований Солка, Ла-Хойя, Калифорния. Вестерн-блот-анализ экстрактов из различных клеточных линий с использованием Phospho-ULK1 (Ser757) (D7O6U) Rabbit mAb. Вестерн-блот анализ экстрактов из различных клеточных линий с использованием кроличьего mAb ULK1 (D8H5). Конфокальный иммунофлуоресцентный анализ клеток MCF7, необработанных (слева), необработанных и подвергнутых постобработке λ-фосфатазой (в центре) или обработанных Торином 1 #14379(250 нМ, 5 часов; справа), с использованием Phospho-ULK1 (Ser757) (D7O6U) мАт кролика. Синий = Hoechst 33342 #4082 (флуоресцентный краситель ДНК). Вестерн-блот-анализ экстрактов клеток MEF и ULK1 (-/-) MEF дикого типа с использованием mAb кролика ULK1 (D8H5) (верхний) и mAb кролика β-актин (D6A8) № 8457 (нижний). Клетки MEF были любезно предоставлены доктором Рубеном Шоу (Институт Солка, Ла-Хойя, Калифорния).

Добавить комментарий