Ек 18 перегружатель: перегружатель ЕК-18, перегружатель металлолома ЕК-18, запчасти ЕК-18-40, запчасти ЕК-18-45, ЕК-18-45, ЕК-18-40

перегружатель ЕК-18, перегружатель металлолома ЕК-18, запчасти ЕК-18-40, запчасти ЕК-18-45, ЕК-18-45, ЕК-18-40

| Каталог запчастей экскаватора EK-18-40 |

|

|||||||||||||||||||||||||||||

Купить экскаватор ЕК-18-45

ЕК-18-45 (ЕК-18-47,ЕК-18-48,ЕК-18-49) –специализированный тверской экскаватор-погрузчик с подъемной кабиной предназначен в первую очередь для проведения погрузочно-разгрузочных работ древесных материалов, металлического лома, отходов железобетона, шихты, а также хорошо подходит для разбора завалов.

ЕК-18-45 оснащается грейфером ГП-555, предназначенным для сыпучих материалов, магнитной плитой, скраповым оборудованием с пятичелюстным грейфером ГП-554, гидроподъемной кабиной и полноповоротным ротатором. Он является улучшенным вариантом экскаватора 18-40 и выпускается с 2007 года.

Из ключевых особенностей модели стоит отметить кабину машиниста с механизмом подъема параллелограмного типа. Она существенно увеличивает обзор и обеспечивает минимальную амплитуду колебаний. Благодаря использованию в конструкции усиленной ходовой рамы, существенно повышается надежность экскаватора.

По желанию заказчика модель может оснащаться либо отечественным дизельным двигателем ММЗ Д-245, либо более мощным и технологичным дизелем фирмы «Perkins», который, в свою очередь, оборудован предпусковым подогревателем (при низких температурах двигатель и кабина к моменту начала работ будет прогрета).

Для моделей ЕК-18-48, ЕК-18-45, ЕК-18-40, ЕК-18-47 и ЕК-18-49 доступны следующие виды сменного оборудования:

- Копающий грейфер

- Погрузочный грейфер пятичелюстной

- Бревнозахват

- Шайба магнитная

Если Вам необходимо отремонтировать ЕК-18-45 или достать для него определенные запасные части, мы готовы Вам в этом помочь.

Варианты исполнения экскаватора ЕК-18-45:

|

Модель экскаватора |

Масса, т |

Глубина копания, м |

Марка двигателя |

Описание |

|

Экскаватор ЕК-18-45-20 |

20,7 |

3,85 |

Д-245 |

Скрап. раб.оборудование, ГП-554, ротатор, кабина подъёмная параллелограмного типа, гидравлика «ПСМ» |

|

ЕК-18-45-60 |

20,7 |

3,85 |

Perkins 1104C-44 |

Скрап. |

|

Экскаватор ЕК-18-47 |

20,7 |

3,85 |

Perkins 1104C-44 |

Скрап. раб.оборудование, кабина подъёмная параллелограмного типа, гидравлика «Bosch-Rexroth» (г/н, г/м хода, г/м поворота), гидросхема LUDV, бревнозахват сротатором |

|

Экскаватор ЕК-18-48-20 |

20,7 |

3,85 |

Д-245 |

Скрап. раб.оборудование для погрузки/разгрузки полувагонов, кабина подъёмная параллелограмного типа, без грейфера |

|

Экскаватор ЕК-18-48-60 |

20,7 |

3,87 |

Perkins 1104C-44 |

Скраповое раб. |

|

Экскаватор ЕК-18-49-20 |

20,7 |

3,87 |

Д-245 |

Гидравлика «ПСМ», скрап. раб.оборудование, кабина подъёмная параллелограмного типа, ГП-554 имагнитная шайба |

Высокотехнологичный экскаватор-перегружатель ТВЭКС ЕК-18-45

Конечно, можно и к обычному экскаватору прицепить грейфер, но возможности его будут ограничены по сравнению с экскаватором-перегружателем той же массы и мощности, прежде всего в силу преимуществ специализированного рабочего оборудования. Так что не на пустом месте произрастает интерес к перегружателям, до недавнего времени исключительно зарубежного производства и преимущественно б/у. И вот наконец появилась наша машина – изделие «Тверского экскаватора» ТВ ЭКС ЕК-18-45.

И вот наконец появилась наша машина – изделие «Тверского экскаватора» ТВ ЭКС ЕК-18-45.

Экскаваторы-перегружатели происходят от универсальных строительных экскаваторов и имеют с ними, с одной стороны, общие черты, а с другой – существенные различия. Их рабочее оборудование, отличающееся и длиной, и формой, предназначено для работы с грейферными навесками, на больших радиусах действия как на уровне стоянки, так выше или ниже ее. Чтобы обеспечить оператору обзор при погрузке вагонов, кабину выполняют либо подъемной, либо на пьедестале. Наиболее распространены мобильные перегружатели на колесном шасси, встречаются стационарные исполнения и на гусеничном шасси.

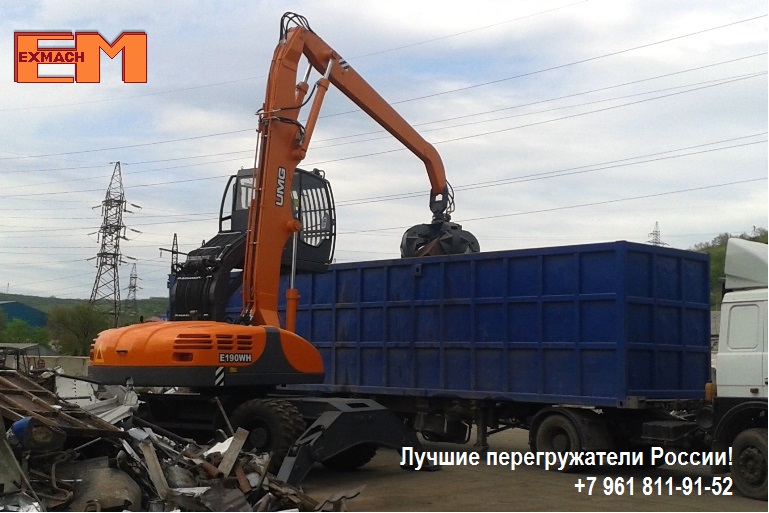

Экскаватор-перегружатель ТВЭКС ЕК-18-45, немало унаследовав от «колесника» ЕК-18, демонстрирует все «фамильные» черты экскаваторов-перегружателей – характерное рабочее оборудование, подъемную кабину, усиленное пневмоколесное шасси, адаптированный гидропривод. Его скраповое рабочее оборудование для погрузки металлолома состоит из усиленной прямой стрелы длиной 6,2 м, рукояти длиной 4,7 м, пятичелюстного усиленного грейфера ГП-554 и ротатора.

Его скраповое рабочее оборудование для погрузки металлолома состоит из усиленной прямой стрелы длиной 6,2 м, рукояти длиной 4,7 м, пятичелюстного усиленного грейфера ГП-554 и ротатора.

Он способен захватывать материал в радиусе 11,5 м от оси вращения поворотной платформы на уровне стоянки, с 8-метровой высоты или почти с 4-метровой глубины. Каждая челюсть грейфера приводится в движение собственным гидроцилиндром, работающим независимо от остальных четырех. Плюс полноповоротный ротатор. Эту грейферную навеску для погрузки несыпучих материалов можно сменить на копающий грейфер, бревнозахват либо на пятичелюстной грейфер для погрузки сыпучих материалов. Однако сразу предупредим, что смена навески – занятие хлопотное и требует самое малое одного помощника.

Насколько же тверской перегружатель при внешней схожести соответствует возросшим запросам пользователей, избалованных «иномарками», пусть и подержанными? Насколько он «легок на подъем» и плавен в движениях? Вопрос не праздный, ведь при таком длинном рабочем оборудовании, свободно подвешенном грейфере, да еще с охапкой утиля в челюстях амплитуда и инерция раскачиваний способны существенно влиять на производительность, не говоря о комфорте. Как оказалось, наши опасения были напрасны. Рабочее оборудование взаимодействует гармонично, плавно начинает движение, плавно заканчивает. Нет чрезмерных раскачиваний, грохота «в суставах» как при движениях вхолостую, так и под нагрузкой. Если сравнивать экскаватор-перегружатель ТВЭКС ЕК-18-45 с колесным экскаватором, то разница настолько велика – просто небо и земля. О причинах такой непохожести не близнецов, но родственников расскажем ниже.

Как оказалось, наши опасения были напрасны. Рабочее оборудование взаимодействует гармонично, плавно начинает движение, плавно заканчивает. Нет чрезмерных раскачиваний, грохота «в суставах» как при движениях вхолостую, так и под нагрузкой. Если сравнивать экскаватор-перегружатель ТВЭКС ЕК-18-45 с колесным экскаватором, то разница настолько велика – просто небо и земля. О причинах такой непохожести не близнецов, но родственников расскажем ниже.

Не подтвердились и страшилки о том, что второй этаж, т. е. поднятая кабина, ходуном ходит, мол, на нее даже смотреть страшно, а работать и подавно. Однако машина твердо стояла на земле, не позволяя оператору заболеть морской болезнью. Кабину поднимает на 2 м гидрофицированный параллелограммный механизм, исключающий перетирание шлангов и жгутов электропроводки, а их уложено вдоль подъемника более чем достаточно.

При остановке двигателя кабину можно опустить в безнасосном режиме, т. е. под собственной тяжестью. В транспортном положении пол кабины находится на такой же высоте, как и у колесного экскаватора, поскольку часть поворотной платформы, на которой установлена кабина «колесника», у перегружателя стала частью подъемного механизма – подкабинником. Это незаметное на первый взгляд (пока кабина не поднята) отличие поворотной платформы перегружателя от «донорского» колесного экскаватора.

е. под собственной тяжестью. В транспортном положении пол кабины находится на такой же высоте, как и у колесного экскаватора, поскольку часть поворотной платформы, на которой установлена кабина «колесника», у перегружателя стала частью подъемного механизма – подкабинником. Это незаметное на первый взгляд (пока кабина не поднята) отличие поворотной платформы перегружателя от «донорского» колесного экскаватора.

Кабина – унифицированная для машин «Тверского экскаватора» и отличается только увеличением числа органов управления – добавились ротатор и подъем кабины. Все остальное: кресло, рулевая колонка, дивная электронная панель и т. д. – на своих местах. Рабочее оборудование управляется рычагами по той же схеме, что на экскаваторе, с совмещением операций. На этом сходство с колесным экскаватором заканчивается и начинаются различия, главное из которых – в гидроприводе. Та легкость и плавность, о чем говорилось выше, – результат применения современной гидросистемы LUDV – системы распределения потока, построенной на современных гидравлических агрегатах, а именно компании Bosch Rexroth. Отсюда плавный старт и замедление, слитное совмещение нескольких движений, предсказуемость реакции исполнительных механизмов на действия рычагами управления. Достоинство системы LUDV в точном (по гиперболе) регулировании подачи главного насоса рычажным регулятором с учетом нагрузки в дополнительных насосах, а также в точном регулировании потока к каждому гидродвигателю за счет применения клапанов-компенсаторов, установленных перед золотником в гидрораспределителе, и дросселей в самом золотнике, настроенных на небольшой перепад давлений.

Отсюда плавный старт и замедление, слитное совмещение нескольких движений, предсказуемость реакции исполнительных механизмов на действия рычагами управления. Достоинство системы LUDV в точном (по гиперболе) регулировании подачи главного насоса рычажным регулятором с учетом нагрузки в дополнительных насосах, а также в точном регулировании потока к каждому гидродвигателю за счет применения клапанов-компенсаторов, установленных перед золотником в гидрораспределителе, и дросселей в самом золотнике, настроенных на небольшой перепад давлений.

Главный насос – это регулируемый аксиально-поршневой насос с наклонной шайбой Bosch Rexroth объемом 130 см3. Вместе с двумя пристыкованными дополнительными шестеренными насосами объемом по 11 см3 каждый он образует насосный агрегат. Нерегулируемые насосы в общей схеме регулирования мощности имеют приоритет – мощность главного насоса уменьшается пропорционально росту давления нагрузки нерегулируемых насосов.

Второй важный элемент системы LUDV – гидрораспределитель Bosch Rexroth. К моноблочной части распределителя с золотниками выносных опор, хода стрелы, рукояти и грейфера прифланцованы секции поворота платформы, ротатора и подъема кабины. Гидрораспределитель оборудован системой LUDV+LS (Load-Sensing), которая обеспечивает совмещение всех движений перегружателя в любых количествах и в любых сочетаниях. Любое движение выполняется с постоянной скоростью независимо от нагрузки. При включении одновременно нескольких движений клапан-компенсатор выравнивает давление по самому нагруженному органу.

К моноблочной части распределителя с золотниками выносных опор, хода стрелы, рукояти и грейфера прифланцованы секции поворота платформы, ротатора и подъема кабины. Гидрораспределитель оборудован системой LUDV+LS (Load-Sensing), которая обеспечивает совмещение всех движений перегружателя в любых количествах и в любых сочетаниях. Любое движение выполняется с постоянной скоростью независимо от нагрузки. При включении одновременно нескольких движений клапан-компенсатор выравнивает давление по самому нагруженному органу.

Уровню насосного агрегата и гидрораспределителя вполне соответствуют исполнительные механизмы, в том числе аксиально-поршневой нерегулируемый гидромотор механизма поворота платформы и аксиально-поршневой регулируемый реверсивный гидромотор хода Bosch Rexroth, гидравлический рулевой механизм. Рулевой механизм, или гидроруль, представляет собой сблокированный с насосом следящий гидрораспределитель. Объем рабочей жидкости, подаваемой от насоса к гидроцилиндру, пропорционален углу поворота руля. Таким образом обеспечивается рулевое управление в аварийном режиме, т. е. при работе без питающего насоса.

Таким образом обеспечивается рулевое управление в аварийном режиме, т. е. при работе без питающего насоса.

В систему «жизнеобеспечения» перегружателя входит пневмогидроаккумулятор, заправленный азотом. Его задача – питание системы гидроуправления при остановленном двигателе. Полная зарядка аккумулятора обеспечивает 5…10 включений рычагов управления, позволяющих в случае аварийного останова опустить рабочее оборудование. К механизмам, обеспечивающим «живучесть», можно отнести и гидрозамки на гидроцилиндрах выносных опор, и тормозные клапаны гидроцилиндров хода стрелы и рукояти.

Насосный агрегат установлен на картере маховика 4-цилиндрового дизеля Perkins объемом 4,4 л с турбонаддувом и охлаждением наддувочного воздуха. Двигатель запускается стартером на 12 В. Охлаждение – жидкостное, включает блок алюминиевых радиаторов системы охлаждения двигателя и интеркулера. Компоновка отсека в целом удовлетворительная, хотя переборки между двигателем и насосным блоком нет. Выхлопная труба отдалена от насосов и даже загорожена воздушным фильтром. Здесь же насос и бачок централизованной системы смазки (ЦСС). Добавление ЦСС к довольно внушительному списку устройств, включенных в базовую комплектацию машины, – пусковому подогревателю Hydronic 10, фильтру-влагоотделителю Separ, автономному отопителю кабины Airtronic, делает машину еще привлекательней, несмотря на некоторое удорожание себестоимости.

Выхлопная труба отдалена от насосов и даже загорожена воздушным фильтром. Здесь же насос и бачок централизованной системы смазки (ЦСС). Добавление ЦСС к довольно внушительному списку устройств, включенных в базовую комплектацию машины, – пусковому подогревателю Hydronic 10, фильтру-влагоотделителю Separ, автономному отопителю кабины Airtronic, делает машину еще привлекательней, несмотря на некоторое удорожание себестоимости.

В соседних отсеках, где расположены гидрораспределитель и механизм поворота платформы, довольно просторно, и в дальнейшем можно придумать, как использовать это пространство. Неприятное впечатление производит в буквальном смысле слова мешанина из трубопроводов. Вот еще одно поле деятельности для инженеров «Тверского экскаватора» – более-менее привести все эти хитросплетения в порядок, а то снаружи все красиво, а заглянешь внутрь…

Из отличий отметим усиленную ходовую раму и аутригерные балки, ведь погрузка металлолома не отличается сравнительной плавностью работы, как при выемке грунта: здесь обычны ударные нагрузки, увеличенные скручивающие усилия за счет удлиненного рабочего оборудования, приподнятый центр тяжести. Это предъявляет повышенные требования к прочности шасси. Передвижение по местам складирования металлолома сопряжено с риском прокола и разрыва шин, поэтому все колеса перегружателя заполнены полиуретаном.

Это предъявляет повышенные требования к прочности шасси. Передвижение по местам складирования металлолома сопряжено с риском прокола и разрыва шин, поэтому все колеса перегружателя заполнены полиуретаном.

Экскаватор-перегружатель ТВЭКС ЕК-18-45 – интересная машина, предлагающая современные технические решения и развитую базовую комплектацию. Не кривя душой можно сказать, что это достойная альтернатива импортным перегружателям. Это сильный, своевременный ход «Тверского экскаватора», и мы поздравляем завод с этим начинанием и желаем ему развивать и улучшать свои перегружатели.

Некоторые технические характеристики экскаватора-перегружателя ТВЭКС ЕК-18-45

| Параметры | ЕК-18-45 |

| Габаритные размеры, мм | 9300х2500х3250 |

| Радиус захвата на уровне стоянки, мм | 11505 |

| Высота выгрузки, мм | 8110 |

| Глубина захвата, мм | 3950 |

| Двигатель | Perkins 1104C-44TA |

| Мощность, кВт | 90,5 при 2200 мин-1 |

| Номинальное давление в гидросистеме, МПа | 32 |

| Суммарная подача насосов, л/мин | 278 |

| Частота вращения платформы, мин-1 | 6 |

| Скорость, км/ч | 15 |

| Температурный диапазон, градусов С | -40. ..+40 ..+40 |

| Эксплуатационная масса, кг | 22000 |

Л. Малютин

Страница 18 из 45: Технологическое оборудование Southgate:

770.345.0010

Поиск в каталоге номеров деталей

Запросить цену

Наши продукты

ФИЛЬТР ПО НОМЕРУ ДЕТАЛИ

показать блоки помощника

Фильтр по бренду

- Термоперенос

Фильтровать по категориям

- Серия EKFM, полные блоки

- Серия EKF, полные блоки

- Серия EKM, полные блоки

- Серия EKS, полные блоки

- Стандартная серия EK, полные блоки

Серия ЭК

EKF-708-O

Серия EKF, 708, теплообменник в сборе

Детали

Серия ЭК

EKF-708-T

Серия EKF, 708, теплообменник в сборе

Детали

Серия ЭК

EKF-712-O

Серия EKF, 712, теплообменник в сборе

Детали

Серия ЭК

EKF-712-T

Серия EKF, 712, теплообменник в сборе

Детали

Серия ЭК

EKF-714-T

Серия EKF, 714, теплообменник в сборе

Детали

Серия ЭК

EKF-718-T

Серия EKF, 718, теплообменник в сборе

Детали

Мы добавляем новые товары в наш каталог. Пожалуйста, свяжитесь с нами по телефону (770) 345-0010 или по электронной почте [email protected] для получения дополнительной информации.

Пожалуйста, свяжитесь с нами по телефону (770) 345-0010 или по электронной почте [email protected] для получения дополнительной информации.

ЗАПРОСИТЬ ЦЕНУ

СВЯЖИТЕСЬ С НАМИ

87 Hickory Springs Industrial Drive, Canton, GA 30115

Телефон: (770) 345-0010 | Факс: (770) 345-4299

Дизайн сайта от агентства цифрового маркетинга.

© Copyright 2019-2022. Все права защищены

Buer, на подпольной торговой площадке появился новый погрузчик

Келси Мерриман | Деннис Шварц | Кофеин | Аксель Ф | Proofpoint Threat Insight Team

Обзор

В течение нескольких лет исследователи Proofpoint отслеживали использование загрузчиков первого этапа, которые злоумышленники используют для установки других форм вредоносных программ во время и после своих вредоносных кампаний по электронной почте. В частности, за последние два года эти загрузчики стали более надежными, предоставляя расширенные возможности профилирования и таргетинга.

В частности, за последние два года эти загрузчики стали более надежными, предоставляя расширенные возможности профилирования и таргетинга.

Что еще более важно, загрузчики и другие вредоносные программы, такие как ботнеты и банковские трояны, заменили программы-вымогатели в качестве основных полезных нагрузок, что дает злоумышленникам возможность развертывать ряд вредоносных программ при вторичном заражении. Например, один из наиболее распространенных, Smoke Loader, широко использовался для сброса полезных нагрузок, таких как банковские трояны Ursnif и The Trick, а также для использования собственных модулей для кражи учетных данных и другой информации и данных, а также других вредоносных функций.

С конца августа 2019 года исследователи Proofpoint отслеживают разработку и продажу его авторами нового модульного загрузчика Buer. Buer имеет функции, которые могут конкурировать с Smoke Loader, он активно продается на известных подпольных рынках и предназначен для использования субъектами, которые ищут готовое готовое решение.

Кампании

28 августа 2019 г.

28 августа исследователи Proofpoint обнаружили вредоносные сообщения электронной почты, которые, по-видимому, являются ответами на более ранние законные сообщения электронной почты. Они содержали вложения Microsoft Word, в которых использовались макросы Microsoft Office для загрузки полезной нагрузки следующего этапа.

Рисунок 1. Пример вложения Microsoft Word, использованного в кампании

от 28 августа 2019 г. net/gate.php

hxxp://93345fdd.libertycolegios[.]com/gate.php

Отброшенная полезная нагрузка была названа verinstere222.xls или verinstere33.exe использовались в этот период). Вместо варианта Ursnif Dreambot, который часто ассоциируется с этим актером, полезная нагрузка представляла собой недокументированный загрузчик, ранее не встречавшийся в дикой природе.

В последующие недели, в сентябре и октябре, исследователи Proofpoint и другие члены сообщества информационной безопасности [1] наблюдали, как в нескольких кампаниях одного и того же субъекта отказывался либо от Dreambot варианта Ursnif, либо от этого нового загрузчика.

10 октября 2019 г.

10 октября исследователи Proofpoint наблюдали за кампанией вредоносной рекламы в Австралии, которая перенаправляла на Fallout Exploit Kit (EK) и сбрасывала новый загрузчик.

Рисунок 2: Трассировка сетевого трафика HTTP с помощью Fallout EK, использующего уязвимые браузеры

Затем загрузчик сбросил несколько вредоносных программ второго уровня, включая KPOT Stealer, Amadey и Smoke Loader.

21 октября 2019 г.

С начала июля исследователи Proofpoint наблюдали около 100 кампаний с участием Остапа [2], почти исключительно загружающих несколько экземпляров The Trick. Однако 21 числа исследователи Proofpoint обнаружили вредоносные сообщения электронной почты с такими строками темы, как «Уведомление о наказании № PKJWVBP» , содержащие вложения Microsoft Word. В документах содержались макросы, при включении которых выполнялся Остап. Мы наблюдали, как Остап скачивал этот загрузчик с

hxxps://185. 130.104[.]187/nana/kum.php?pi=18b&[redacted]

130.104[.]187/nana/kum.php?pi=18b&[redacted]

который, в свою очередь, загрузил The Trick «ono22» со своего C&C: garrisontx[.]us

Рис. 3. Сетевой трафик после включения макроса во вредоносных документах.

Рисунок 4: Пример вложения Microsoft Word, использованного в кампании 21 октября

Рынок и анализ возможностей

Поскольку мы начали наблюдать за использованием этого нового загрузчика в нескольких различных кампаниях, мы ожидали, что он продается на подпольном рынке нескольким участникам. Более того, мы обнаружили рекламу от 16 августа на подпольном форуме, в которой описывался загрузчик под названием «Buer», совпадающий по функциональности с вредоносной программой, обнаруженной в вышеуказанных кампаниях.

Функции, добавленные и рекламируемые в последующие недели, точно соответствуют эволюции загрузчика, обнаруженной в этих кампаниях.

Мы получили текст с доски объявлений, где автор разместил на русском языке запрос на оплату вредоносного ПО в размере 400 долларов США и предложение своих услуг по настройке программного обеспечения для потенциальных клиентов, чтобы оно заработало.

Следующий текст, который Proofpoint также извлек из подпольной торговой площадки и предположительно написан автором вредоносной программы, представляет собой краткое изложение функциональности загрузчика, описанное на русском языке:

Рисунок 5. Текст сообщения на андеграундном форуме, описывающего функциональность бота Buer Loader

Точно так же в рекламе перечислены функции панели управления. Автор отмечает, что модульный бот полностью написан на C, с использованием панели управления, написанной на .NET Core, с упором на более высокую производительность как на клиенте, так и на сервере за счет выбора языка программирования.

- Согласно описанию, бот имеет общую полезную нагрузку от 55 до 60 килобайт, работает как собственный исполняемый файл Windows и динамически подключаемая библиотека, полностью работает в резидентной памяти и совместим с 32-разрядными и 64-разрядными версиями Microsoft Windows.

операционные системы.

операционные системы. - Бот обменивается данными через соединение HTTPS и может обновляться удаленно с панели управления после расшифровки, а также восстановления.

- Автор также отмечает, что загрузчик работает как суррогатный процесс доверенного приложения и функционирует с использованием привилегий уровня пользователя.

- В частности, программное обеспечение не будет работать в странах СНГ (бывших советских республиках, таких как Россия).

В объявлении описываются следующие характеристики сервера и панели управления:

- Рекламируется, что панель управления также написана на .NET Core, при этом отмечается простота установки в серверных системах Ubuntu / Debian Linux.

- Сервер предоставляет широкий спектр статистических данных, включая счетчики онлайн, живых, мертвых и общих ботов; обновление списка ботов в режиме реального времени; счетчик загрузки файлов; и возможность фильтровать системы по типу операционной системы, правам доступа установленных ботов и количеству логических процессорных ядер.

- Загруженные файлы с зараженных систем хранятся на сервере в зашифрованном виде, доступ к ним предоставляется по токену.

- Самое главное, как и сами боты, автор отмечает, что сервер не обрабатывает API-запросы, отправленные из стран-участниц СНГ.

Сообщение на форуме также содержало технические примечания к выпуску загрузчика Buer и панели управления (версия 1.1.2). Во вступлении автор отметил, что запуск загрузчика теперь состоит из трех шагов — если первые два шага не удались на зараженной системе, а инъекция в суррогатный процесс не удалась (например, из-за несовместимости с самой криптой) , вместо этого загрузчик будет выполняться в своем собственном процессе.

В примечаниях к выпуску для загрузчика указано следующее:

- Загрузчик использует архитектуру FastFlux.

- Загрузчик работает из доверенного процесса в Microsoft Windows. Процесс MemLoadEx теперь поддерживает x64 [.]exe в качестве доверенного приложения.

- MemLoad был обновлен и теперь поддерживает собственный x32 [.

]exe.

]exe.

В примечаниях к выпуску указаны следующие функции панели управления:

- Доступ к API осуществляется по протоколу HTTPS с поддержкой самозаверяющих сертификатов.

- Поддержка редактирования задач в панели. Пользователь может остановить задачу во время выполнения и изменить полезную нагрузку и количество выполнений.

- Добавлена возможность создания задачи по ID бота. Очень подходит для точечных нагрузок.

- Пошаговое окно создания задач.

- Уведомление, позволяющее узнать о необходимых ботах онлайн.

- Увеличена уникальность идентификатора бота. На панель добавлено

- Метки, позволяющие сортировать ботов для последующих действий с ними.

- Отображает имя компьютера в таблице.

- Улучшена криптосовместимость.

- Добавлена история ботов.

- «Панель теперь расширяется до Docker» (поддержка контейнера Docker).

- Примечание исследователя Proofpoint: Мы предполагаем, что эта функция предназначена для упрощения интеграции с арендованными хостами Docker, упрощая установку, хотя потенциально панель/C&C может быть установлена на скомпрометированном хосте Docker.

- Примечание исследователя Proofpoint: Мы предполагаем, что эта функция предназначена для упрощения интеграции с арендованными хостами Docker, упрощая установку, хотя потенциально панель/C&C может быть установлена на скомпрометированном хосте Docker.

- Проверка файла на панели. Теперь панель не пропустит файл, который загрузчик не сможет скачать и уведомит об этом клиента.

- Задачи теперь можно повторять.

Наконец, автор описал следующие технические изменения для версии 1.1.9. Они заслуживают внимания, поскольку демонстрируют, что вредоносное ПО находится в активной профессиональной разработке.

- Загрузчик получил новый метод запуска External для локальных файлов. Плюсы метода – уникальность и отсутствие CreateProcess/ShellExecute через загрузчик. Запуск выдает доверенный процесс без каких-либо команд к нему.

- В панели есть возможность пометить всех ботов, выполнивших определенную задачу. Это позволит пользователю распределять полезную нагрузку на определенные группы ботов.

- Реализован API интеграции. Доступная документация на него.

- Добавлена возможность отправки файла по ссылке в режиме прокси. Файл передается боту в зашифрованном виде.

- Исправлена ошибка подсчета ботов по странам и добавлены другие улучшения.

Скриншоты панели управления

В подпольную рекламу были включены следующие скриншоты панели управления, на которых показаны некоторые серверные возможности, доступные клиентам, включая мониторинг телеметрии, фильтрацию хостов и многое другое.

Рисунок 6: Пользовательский интерфейс входа в панель управления для Buer Loader C&C

Рисунок 7: Экран мониторинга телеметрии бота для панели управления Buer.

Рис. 8: Экран мониторинга телеметрии ботов в темном режиме для панели управления Buer.

Рис. 9. Представление фильтра панели управления, показывающее удаленных ботов, отфильтрованных по архитектуре Microsoft Windows.

Рисунок 10. Вид панели управления с изображением управления файлами для задач загрузчика

Рисунок 11. Вид панели управления удаленных ботов, отсортированных по правам пользователя.

Рисунок 12: Вид панели управления, статус задачи

Рисунок 13: Вид панели управления, создание задачи

Анализ вредоносных программ

Buer Loader — это новая вредоносная программа-загрузчик, которая загружает и выполняет дополнительные полезные нагрузки.

Функции антианализа

Загрузчик содержит некоторые базовые функции антианализа:

- Проверяет наличие отладчиков, проверяя NtGlobalFlag в блоке среды процесса (PEB) и блоке среды потока (TEB)

- Проверяет наличие виртуальных машин с помощью Red Pill [4], No Pill [5] и связанных механизмов

- Проверяет язык, чтобы убедиться, что вредоносное ПО не работает в определенных странах (рис. 14)

Рисунок 14. Проверка вредоносного ПО, чтобы убедиться, что оно не работает в определенных странах В зависимости от версии запись реестра будет запускать вредоносное ПО напрямую или запланировать задачу для его выполнения.

Зашифрованные строки

Этот пример содержит функцию для шифрования строк.

Рисунок 15: Последовательность расшифровки строк

Следующая функция является примером того, как расшифровать зашифрованные строки в Ghidra с помощью Jython:

Рисунок 16: Последовательность расшифровки строк 909 (версия P909)

Рис. 17. Пример расшифровки строк

17. Пример расшифровки строк

Вызовы Windows API

В этом примере для разрешения большинства вызовов Windows API используется алгоритм хеширования. Алгоритм хеширования гарантирует, что каждый символ имени API является заглавной буквой. Затем он поворачивает вправо (ROR) каждый символ на 13 и складывает их вместе.

Рисунок 18. Алгоритм хеширования для разрешения вызовов API Windows

Следующая функция является примером того, как Python может использоваться для разрешения вызовов API.

Рис. 19. Пример сценария Python, используемого для помощи в разрешении хэшированных вызовов Windows API

В следующей таблице содержится список некоторых выбранных хэшей и соответствующие им имена Windows API:

CreateMutexW | 0xed619452 |

OpenMutexW | 0x7bffe25e |

CreateProcessW | 0xb4f0f46f |

WinHttpOpen | 0xaf7f658e |

WinHttpCrackUrl | 0x8ef04f02 |

WinHttpConnect | 0x9f47a05e |

WinHttpOpenRequest | 0x1dd1d38d |

Таблица 1. Вызовы Windows API с выбранными хэшами

Вызовы Windows API с выбранными хэшами

Командование и управление

Функции командования и управления (C&C) обрабатываются через запросы HTTP(S) GET. Пример командного маяка выглядит так, как показано на рисунке 20: 9.0004

Рисунок 20: Пример командного маяка

Эти запросы идут в «обновление API» и содержат зашифрованный параметр. Этот параметр можно расшифровать:

- Декодирование Base64

- Шестнадцатеричный код

- Расшифровка RC4 (в проанализированных образцах использовался ключ «CRYPTO_KEY»)

Пример параметра открытого текста:

88a5e68a2047fa5ebdc095a8500d8fae565a6b225ce94956e194b4a0e8a515ae|ab21d61b35a8d1dc45ffb09cc4cc4c31b8c00de3ffaaa17ce1ad15e876dbd1f|Windows 7|x64|4|Admin|RFEZOWGZPBYYOI

Содержит данные, разделенные вертикальной чертой, состоящие из: , серийный номер тома и CPUID)

Пример ответа маяка команды показан на рисунке 21:

Рисунок 21: Пример ответа маяка команды

Его можно расшифровать аналогично параметру запроса выше, за исключением того, что байты в шестнадцатеричном коде разделены тире персонажи. Пример открытого текста ответа показан на Рисунке 22:

Пример открытого текста ответа показан на Рисунке 22:

Рисунок 22. Незашифрованный ответ команды маяка

Расшифрованный текст представляет собой объект JSON, содержащий различные параметры загрузки и выполнения полезной нагрузки: 9Тип 0004

- – бывает двух типов:

- обновление – самообновление

- download_and_exec — загрузить и выполнить

- options — указывает параметры полезной нагрузки для загрузки:

- Хэш — применим только к типу «обновление», чтобы определить, доступно ли новое обновление

- x64 — является ли полезная нагрузка 64-битной

- FileType – не используется в анализируемых образцах

- AssemblyType – не используется в анализируемых образцах

- AccessToken — используется для загрузки полезной нагрузки (см. ниже)

- Внешний — указывает, загружается ли полезная нагрузка с C&C или внешнего URL-адреса

Метод - – способ исполнения:

- exlocal — создать процесс

- memload — внедрить и вручную загрузить полезную нагрузку

- memloadex – вводить и вручную загружать полезную нагрузку

- loaddllmem — внедрить и вручную загрузить полезную нагрузку

- параметров – параметры для передачи в командной строке

- pathToDrop – не используется в анализируемых образцах

- автозапуск — указывает, следует ли настраивать постоянство Registry RunOnce для полезной нагрузки .

- — см. раздел «Модули» ниже

- тайм-аут – не используется в анализируемых образцах

Модули

МодулиПолезные данные, загружаемые с C&C-сервера, выполняются через запросы к «API загрузки» , как показано на рисунке 23:

ниже:

88A5E68A2047FA5EBDC095A8500D8FAE565A6B225CE94956E194B4A0E8A515AE | 58007044-67D4-4963-9F5F-400DFBC69E74 9013.9013. 9013. 9013. 9013. 9013. 9013. 9013. 9013. 9013. 9013. 9013. 9013. Если полезная нагрузка загружается с C&C, она шифруется с помощью RC4. В проанализированных образцах ключ был «CRYPTO_KEY».

Модули

Ответ командного маяка содержит список «модулей». Исследователи Proofpoint еще не наблюдали, чтобы модули Buer использовались в дикой природе, но, судя по коду, этот список будет содержать токены доступа к модулям. Имя файла модуля запрашивается путем отправки AccessToken на «API модуля» C&C. Затем модуль будет загружен с использованием «downloadmodule API». После загрузки и расшифровки он загружается с использованием метода «loaddllmem» .

После загрузки и расшифровки он загружается с использованием метода «loaddllmem» .

Заключение

Новый загрузчик, Buer, недавно появился в различных кампаниях через вредоносную рекламу, ведущую к наборам эксплойтов; в качестве вторичной полезной нагрузки через Остап; и в качестве основной полезной нагрузки для загрузки вредоносных программ, таких как банковский троян The Trick.

Новый загрузчик имеет надежные функции геотаргетинга, системного профилирования и антианализа и в настоящее время продается на подпольных форумах с дополнительными услугами по настройке. Русскоязычный автор(ы) активно развивает загрузчик со сложными панелями управления и богатым набором функций, что делает вредоносное ПО конкурентоспособным на подпольных рынках.

Загрузчик написан на C, а панель управления написана на ядре .NET, что указывает на оптимизацию производительности и небольшой объем загрузки, а также на возможность простой установки панели управления на серверах Linux — встроенная поддержка Docker контейнеры будут способствовать его распространению на арендованных хостах, используемых для злонамеренных целей, а также, возможно, на скомпрометированных хостах. Последняя возможность включена в рекламируемые функции и примечания к выпуску.

Последняя возможность включена в рекламируемые функции и примечания к выпуску.

Ссылки

[1] https://twitter.com/malware_traffic/status/11824568

259652

[2] https://www.cert.pl/en/news/single/ostap-malware-analysis-backswap-dropper/

[3] https://www.proofpoint.com/us/threat-insight/post/ostap-bender-400-ways-make-population-part-with-their-money

[4] https:// www.aldeid.com/wiki/X86-assembly/Instructions/sidt

[5] https://www.aldeid.com/wiki/X86-assembly/Instructions/sldt

Индикаторы компрометации (IOC)

МОК | Тип IOC | Описание |

fa699eab565f613df563ce47de5b82bde16d69c5d0c05ec9fc7f8d86ad7682ce | ша256 | 28.08.2019 |

http[://45.76.247[.177:8080/api/update/ | URL-адрес | Обратный вызов Buer C&C 28. |

6c694df8bde06ffebb8a259bebbae8d123effd58c9dd86564f7f70307443ccd0 | ша256 | 03.09.2019 |

197163b6eb2114f3b565391f43b44fb8d61531a23758e35b11ef0dc44d349e90 | ша256 | 24.09.2019 |

https[://173.212.204[.171/api/update/ | URL-адрес | Обратный вызов Buer C&C 24.09.2019 |

9e8db7a722cc2fa13101a306343039e8783df66f4d1ba83ed6e1fe13eebaec73 | ша256 | 2019-10-16 (Осадок) |

http[://134.0.119[.53:8080/api/update/ | URL-адрес | Обратный вызов Buer C&C 2019-10-16 |

ab21d61b35a8d1dc4ffb3cc4b75094c31b8c00de3ffaaa17ce1ad15e876dbd1f | ша256 | 21.10.2019 (Остап дроп) |

https[://garrisontx[. |

раб.оборудование, ГП-554, ротатор, кабина подъёмная параллелограмного типа, гидравлика «Bosch-Rexroth» (г/н, г/м хода, г/м поворота), гидросхема LUDV

раб.оборудование, ГП-554, ротатор, кабина подъёмная параллелограмного типа, гидравлика «Bosch-Rexroth» (г/н, г/м хода, г/м поворота), гидросхема LUDV оборудование, кабина подъёмная параллелограмного типа, гидравлика “Bosch-Rexroth«(г/распределитель, г/н, г/м хода), гидросхема LUDV, ГП-554 имагнитная шайба

оборудование, кабина подъёмная параллелограмного типа, гидравлика “Bosch-Rexroth«(г/распределитель, г/н, г/м хода), гидросхема LUDV, ГП-554 имагнитная шайба операционные системы.

операционные системы.

]exe.

]exe.

08.2019

08.2019

Добавить комментарий